【上次團務會議】

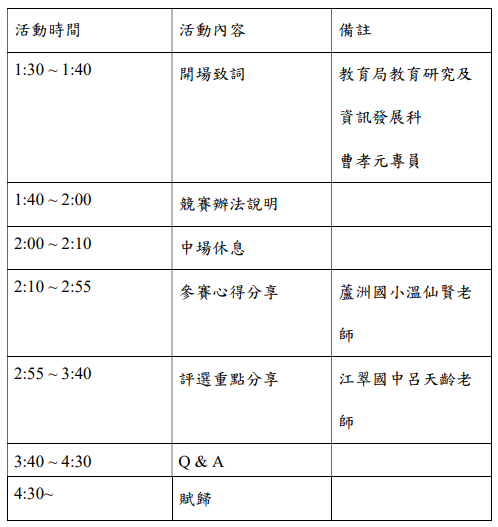

日期:110年12月7日(二)

時間:下午 1:30 – 16:30

地點:厚德國小校史室

公文:

團務報告:

成長研習:

Ventoy:

相關網路資源:

- Ventoy

- Oracle VM VirtualBox – Downloads | Oracle Technology Network

- 免費 P2V 軟體 Disk2vhd 將實體作業系統轉虛擬檔 for VirtualBox

- 在Windows 10上Hyper-V與VirtualBox之虛擬機器檔案間的匯入與匯出心得

EzRecovery:

- 永福國小辦理110年度「應用軟體研發與推廣中心工作計畫-自由軟體推廣教師專業社群工作坊研習」

- 課程主題:ezrecovery還原系統在校園實務應用。

- 日期:110年12月17日(五)、110年12月21日(二),共二場。

- 公文

- 校園電腦系統還原操作-Ez Recovery 的進階應用(1100427)

MDM管理:

- 20191030_MDM管理與應用-林祺龍

- 20201231MDM管理與應用(11.1)

- 20210312iPad MDM管理與應用-更新憑證

- 20210423Apple MDM-APP憑證更新

- Apple MDM 憑證更新

- 1101124- Apple Server App&MDM相關設定-長峰資訊

- 1101013-Apple-MDM部署與管理-長峰資訊

- 20211115-MDM教育訓練Apple

MDM相關資源:

- Apple MDM管理(碁峰):呂聰賢

- Apple MDM載具管理系統操作研習(1101130)

- 教研中心研習:Apple MDM載具管理系統操作(1100818)

- 教研中心研習:「Apple ASM管理系統」教育訓練(1090714)

- 聯絡 Apple 尋求支援與服務