|

|

日期:110年11月9日(二)

時間:上午9:00-12:00

上課方式:實體課程

公文:

講義:

相關連結:

日期:110年11月9日(二)

時間:下午1:30-4:30

主題:校園無障礙網站管理(經驗分享)

上課方式:實體課程

講師:向雲暉

公文:

校園網站相關注意事項:

碧華國小校園無障礙網站:

校園無障礙網站管理(經驗分享):溪洲國小向雲暉老師

補充說明:

- 若學校申請的 G Suite 帳戶無法加入Google Classroom 課程,請管理者依下圖所示設定。

相關連結:

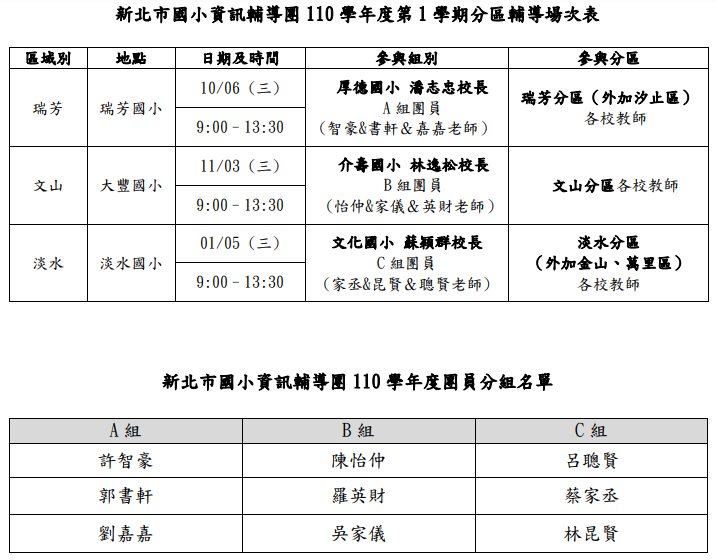

【瑞芳分區輔導】

日期:110年11月3日(三)

地點:大豐國小

公文:

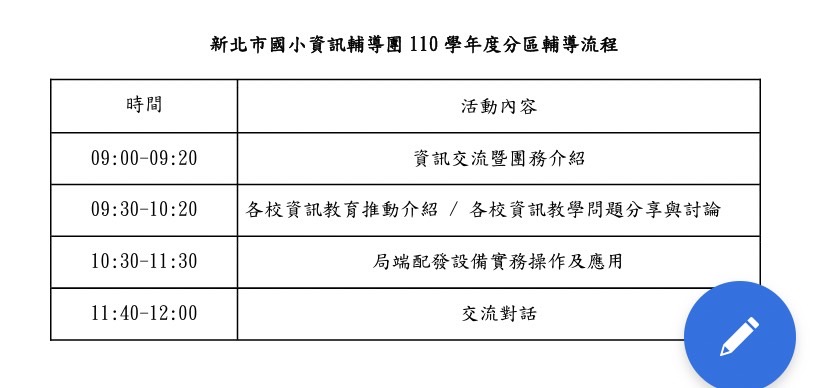

流程:

活動照片:

【上次研習紀錄】

日期:110年11月3日(三)

時間:下午 1:30 – 4:30

地點:永福國小特教中心

公文:

講師:教研中心詹博文老師

課程內容:

學習資源:

【資訊工作日誌】【上個月工作日誌】【智慧學習領航學校工作日誌】

11月30日(二):

11月29日(一):

- 五年級校外教學。

- 2台圖書館3F電腦系統重灌完成,發還。

- 會議室電腦系統重灌。

- 檢視本校Apple MDM系統,對久未連線的iPad,個別通知使用者,請其於近期內連上網路。

- 四年13班B車30台iPad+1台老師iPad, 作業系統全升至 iPadOS 15.1。

- 傳本校報名110年度數位學習創新教案徵選活動的教案授權書和報名表核章掃描檔給各個報名的老師。

- 新北市前瞻計畫-影音整合控制器資料網

- 下載本校110年弱點掃瞄複測報告書:新北市教育局學校資安宣導網

- 在本校演講廳演練 Mirroring360 教學:

11月26日(五):

- 今日更換下列4台電腦硬碟為SSD,總計新採購的20顆SSD,已全數更換完畢

- 資訊中心筆電1台。

- 1台L480電腦,安裝至新配發圓剛75吋觸控螢幕。(用VGA線、音源線取代HDMI線)

- 科任辦公室羅烈亮老師教師電腦,缺1支滑鼠,補上。

- 學務處公用電腦。

- 檢視資訊中心所有庫存的筆電,效能較差者(民國98年以前)不再升級。

- 1台iPad保護套壞掉更換。

- G302教室王璧鈴老師教師電腦回收。

- 圖書館三樓2台L480電腦重灌, 其中1台更新後,製作最新Clonezilla映像檔。

- 以此最新Clonezilla映像檔重灌另1台L480電腦。

- 1台L480電腦Power故障。

11月25日(四):

11月24日(三):

11月23日(二):

11月22日(一):

- 送出本校11月份智慧學習領航學校工作會議暨成長研習講師、助教鐘點費、教授出席費請購單。

- 送出本校110學年度第1學期智慧學習領航學校資本門請購單。

- 合志資訊派2位工程師至校安裝75吋觸控螢幕腳架,並送本校採購的128GB隨身碟到校。

- 展碁工程師至校更換電腦機房故障的UPS電池。

- 今日更換下列11台電腦硬碟為SSD,總計新採購的20顆SSD,已更換16顆。

- 圖書館4台電腦。

- 科任辦公室公用電腦1台。

- 科任辦公室董貞汝老師教師電腦。

- 資訊中心筆電5台。(拆下1台故障電腦、2台故障筆電的記憶體,擴充其他筆電的記憶體至3GB或4GB)

- 暫收回智慧教室(二)電腦主機L480 1部、圖書館電腦主機L480 2部,待更換SSD或系統重灌。

- 本校演講廳筆電故障,故障主因是使用到它牌的筆電Power,導致電池無法充電,直到電力耗盡。

11月19日(五):

- 上午,NEC工程師至校場勘:新北市前瞻計畫影音整合控制器案。

- 會先請工班至校施作2間教室,當示範教室。

- 預計在2週後,選定週六、週日,進場全面施工。

- 上午,影音整合控制器到貨,暫放於電腦教室(一)。

- 下午,於本校電腦教室(一)舉行:110學年度第1學期第5次智慧學習領航學校工作會議暨成長研習(1101119)

- 本校Acer N4670G行政電腦租賃案財產登錄錯誤,告知本校財管人員(幹事)。

- 提供本校Acer N4660G、N4630G電腦財產分配清單給本校財管人員(幹事),處理後續財產登錄事宜。

11月18日(四):

- 以Clonezilla 磁碟映像檔,安裝20顆240GB SSD電腦系統。

- 換裝兩台四核心 L480 硬碟為SSD,準備安裝至D506創客教室、G502自然教室。

- 換裝圖書館二樓3台櫃台電腦硬碟為SSD。

- 重灌王璧鈴老師科任教室G302教師電腦(升級原硬碟為16MB Cache)

11月17日(三):

11月16日(二):

11月15日(一):

- 電腦機房1台APC Smart UPS 1000 電池故障待更換,送出請購單。

- 原 3 顆240GB SSD、1 顆512GB SSD 請購單撤銷。

- 增購 1 顆 128GB 隨身碟,送出請購單。

- 回覆教育局、青山國中小承辦人有關本校前瞻計畫整合控制器案相關配發、安裝事宜。

- 完成 11月8日公開授課相關文件,並上傳至本校雲端硬碟-教務處工作區。

- 合志工程師送回本校送修的筆電。

11月12日(五):

- 本校期中考第二天。

- 至五年6班處理教室電腦音效問題,以順利進行期中考音聽測驗。

- 下午2:00,本校「新北市107學年度國中小校園班級無線網路及實體線路建置計畫採購案」第3階段擴柱學校驗收。

- 陸續更換了6位科任老師的教師電腦 L480 傳統硬碟為SSD,總計至今已更換了34顆。

- 75吋觸控螢幕移動架到貨,置於放B404智慧教室(一)。

- 送出本校本學期10-11月份智慧學習領航學校雜支請購單。

- 再增購 3 顆240GB SSD、1 顆512GB SSD,送出請購單。

- 合志工程師至校處理五年6班教室電腦音效問題。

11月11日(四):

- 本校期中考第一天。

- 至新北市教研中心支援教育局校務行政系統驗證小組。

11月10日(三):

11月9日(二):

11月8日(一):

- 上午第一節於電腦教室(一)進行四年7班資訊課公開授課。

- 本校智慧網管分析系統不完整:未納入Cisco WS-C2960L-48PQ-LL 交換器(10.228.17.249)。

- 2位華電監工至本校繼續進行前瞻計畫WiFi案的改善工程。

- 經一一檢視各教室施工前後照片,對部份改善情形不佳的教室再進行處理。

- 提交初驗單。

- 三年5班教室電腦(N4660G)主機板故障,無電源反應,已線上報修。(註:Power是好的)

11月5日(五):

- StudioA教職員專屬課程_11月份。

- 上午,夥同2位華電監工至全校各教室檢視前瞻計畫WiFi案的改善工程施工情形,觀察重點在資訊插座、5埠交換器及之間的網路線:

- 網路線須水平固定,不可垂落在地面。

- 網路線兩端的網路線接頭須施作完全,卡榫不可斷掉。

- 若為舊網路線應換新。

- 5埠交換器及電源供應器皆須固定牢靠,教室電源插座若不足,應提供分接式插座。

- 資訊插座應清楚標示標籤。

- 下午,華電監工與工班將至各教室進行改善工程。

- 更換了1位科任辦公室老師的教師電腦 L480 傳統硬碟為SSD,總計至今已更換了28顆。

- H棟右側4樓ZyXEL連單模光纖改接至電腦機房第3台交換器(電腦維修室專用)第27埠,跑10Gbps。

- Siraya 智慧網管系統再做一次「網路架構重整」。

- 校務行政系統線上填報:110年本市校務行政系統各角色帳號年度清查作業。

11月4日(四):

- 華電工班上午先進場施完成H棟右側4樓的網路移機,ZyXEL連單模光纖至電腦機房第1台光纖交換器第26埠,跑10Gbps。

- 下午完成1-3樓網路移機,ZyXEL連單模光纖至電腦機房 Cisco WS-C2960L-48PQ-LL 交換器,跑10Gbps。

- 新交換器加入Siraya 智慧網管系統後,網路架構重整,發現接至電腦機房第1台光纖交換器的ZyXEL交換器出現異常狀況。

- 請教研中心駐點工程師協助設定H棟右側1-4樓ZyXEL交換器各埠的VLAN設定:

- 1-24埠帶VLAN 3,5,20,25,30-36 Tag, unTag VLAN 20。

- 25-28埠(光纖埠)帶VLAN 1,3,5,10,20,25,30-36 Tag, unTag VLAN 1。

- 重新設定H棟右側1-4樓ZyXEL交換器的IP。

- 配發電腦 L480 1套(已更換硬碟為SSD)給科任范競壬老師。

- 陸續又更換了3位科任辦公室老師的教師電腦 L480 傳統硬碟為SSD,總計至今已更換了27顆。

- 提交本校此次前瞻計畫WiFi案最新驗收改善單給華電監工。

- 更新網站:新北市資訊組長手冊

11月3日(三):

11月2日(二):

- 電腦機房 Cisco WS-C2960L-48PQ-LL 交換器 IP設定錯誤,請華電工程師修正。預計明日上午9:30派工程師至校處理。

- 科任游喨茵老師教師電腦水銀電池故障更新。

- 一年6班導師曾雅惠教師電腦L480故障更換。原故障電腦待報廢。

- 5台原2核心CPU L480電腦,升級為4核心CPU。

- 整理已拆下來的L480 320GB HDD,8MB Cache的待廢報,16MB的庫存備用。

- 將更換下來的Z430及故障的LCD,放至電腦教室待報廢。

- 五年1班教室電腦N4660G,連同螢幕一起掉落地面,導致原鎖於螢幕後的主機整個掉下來,經板金後,再重新將主機鎖回去,修復。

- 五年6班教室電腦故障檢修,系統重灌。

- 更換1位科任辦公室老師的教師電腦 L480 傳統硬碟為SSD

- 總務處1台2009年出廠的ASUS筆電硬碟更換為SSD。

- 為因應本學期期中考英聽要採網路播放音檔的方式,新增「考試專區」。

- 再增購 20 顆240GB SSD,送出請購單。

11月1日(一):

- 上午10:30,11月份擴大行政會議(採線上會議)

- 更換科任辦公室老師的教師電腦 L480 傳統硬碟為SSD:

- 今日共有13位老師前來更換,總計已更換20顆硬碟。

- 二重國小資訊組長歸還3顆Sphero BLOT。

- 電腦教室有1台學生機電腦的IP:10.231.17.107,被Siraya偵測到IP衝突的問題解決:

- 市網DHCP Server配發本校電腦教室網段IP所致,請教研中心大同駐點工程師將其關閉,問題即解決。

- ZyXEL 交換器光纖埠鎖定在10Gbps,無法自動切換至1Gbps,須調整設定。

|

|