|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

資安預警情報

日期:111年11月29日(二)時間:9:00-16:00地點:教研中心(大觀國中內)主題:校園基礎網路建置實作講師:李煒公文與附件:教材:

網管名詞說明相關網路資源:

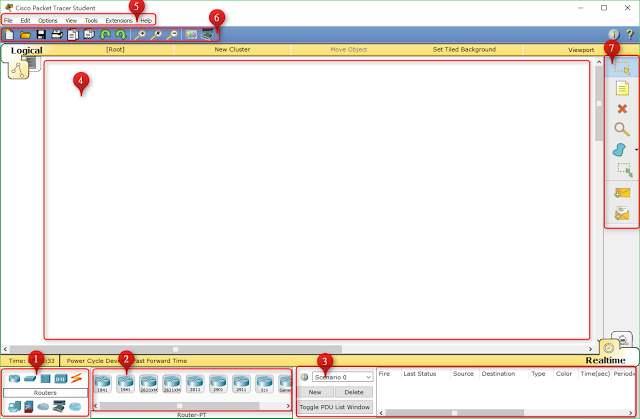

Packet Tracer

教學影片:

日期:111年11月8日(二)時間:13:30-16:30地點:雲端教室主題:iPad 課堂 App 及 Jamf Teacher講師:Straight A 教育講師公文與附件:課程內容:*建議準備2台以桌機或筆電,1台視訊1台操作Jamf Pro後台。準備已納入Jamf Pro MDM平台的1台教師iPad及1台學生iPad,預計或已經綁定同1個課堂。 **本次課程分為: ☎️晶盛科技免付費客服專線☎️如有專案(生生平板、THSD…等)🖥 、教育採購🛒或維修🛠相關問題,歡迎進線詢問! 📞免付費專線:0809-088-799 Straight A 官方 LINE@ 加入綁定可收到最新消息與專人線上問答服務 https://liff.line.me/1645278921-kWRPP32q/?accountId=straighta 相關連結:相關學習資源:

【上次團務會議】 日期:111年11月1日(二)時間:下午 1:30-3:00地點:板橋國小公文與附件:團務報告:

研究與探討:

新北市資訊科技教材設計分工:

Scratch不插電教學組分享與交流: |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Copyright © 2026 碧華國小資訊中心 - All Rights Reserved Powered by WordPress & Atahualpa |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||