|

|

日期:111年9月13日(二)

時間:9:00 – 16:00

地點:仁愛國小

公文與附件:

Jamf Pro:

MUT:

相關連結:

教學影片:

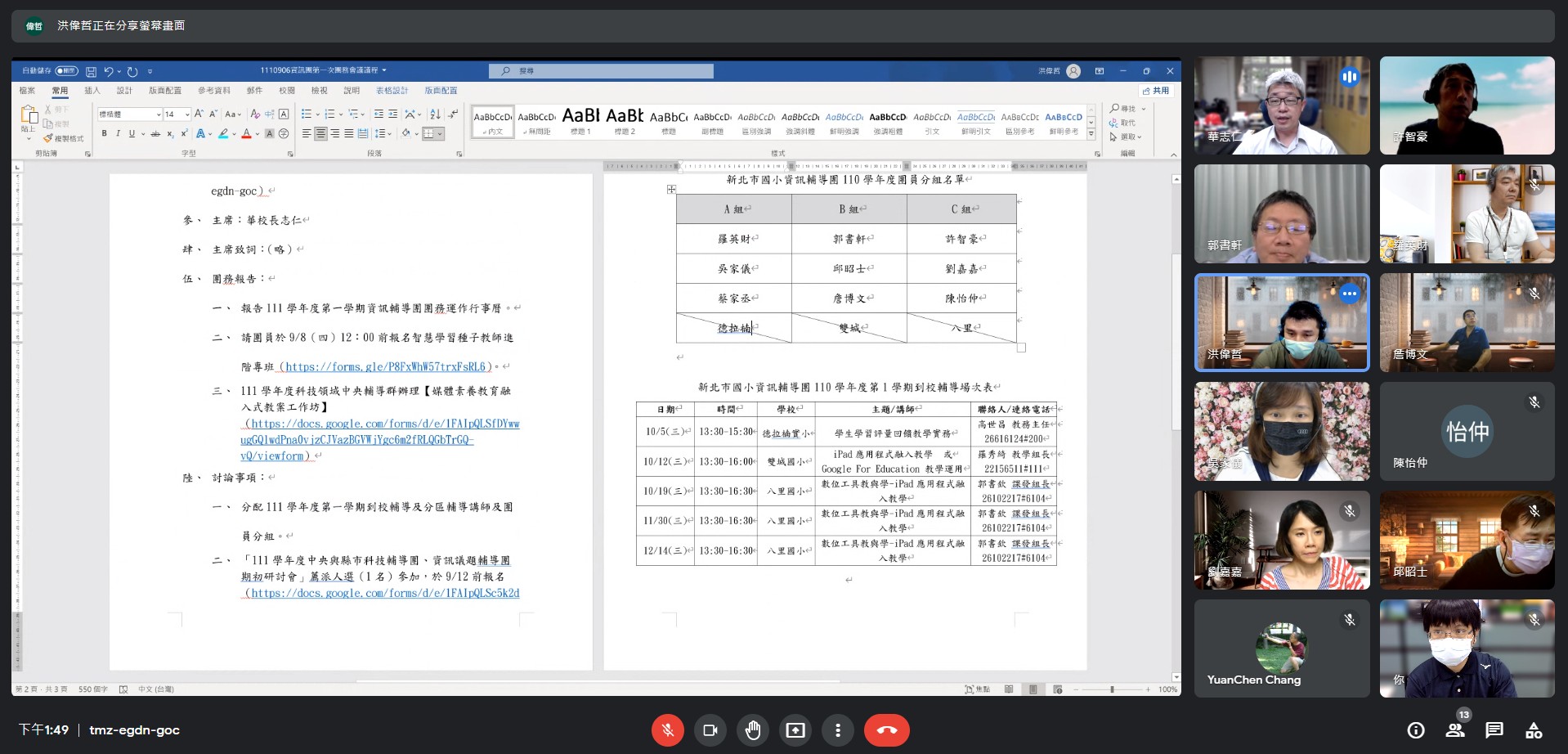

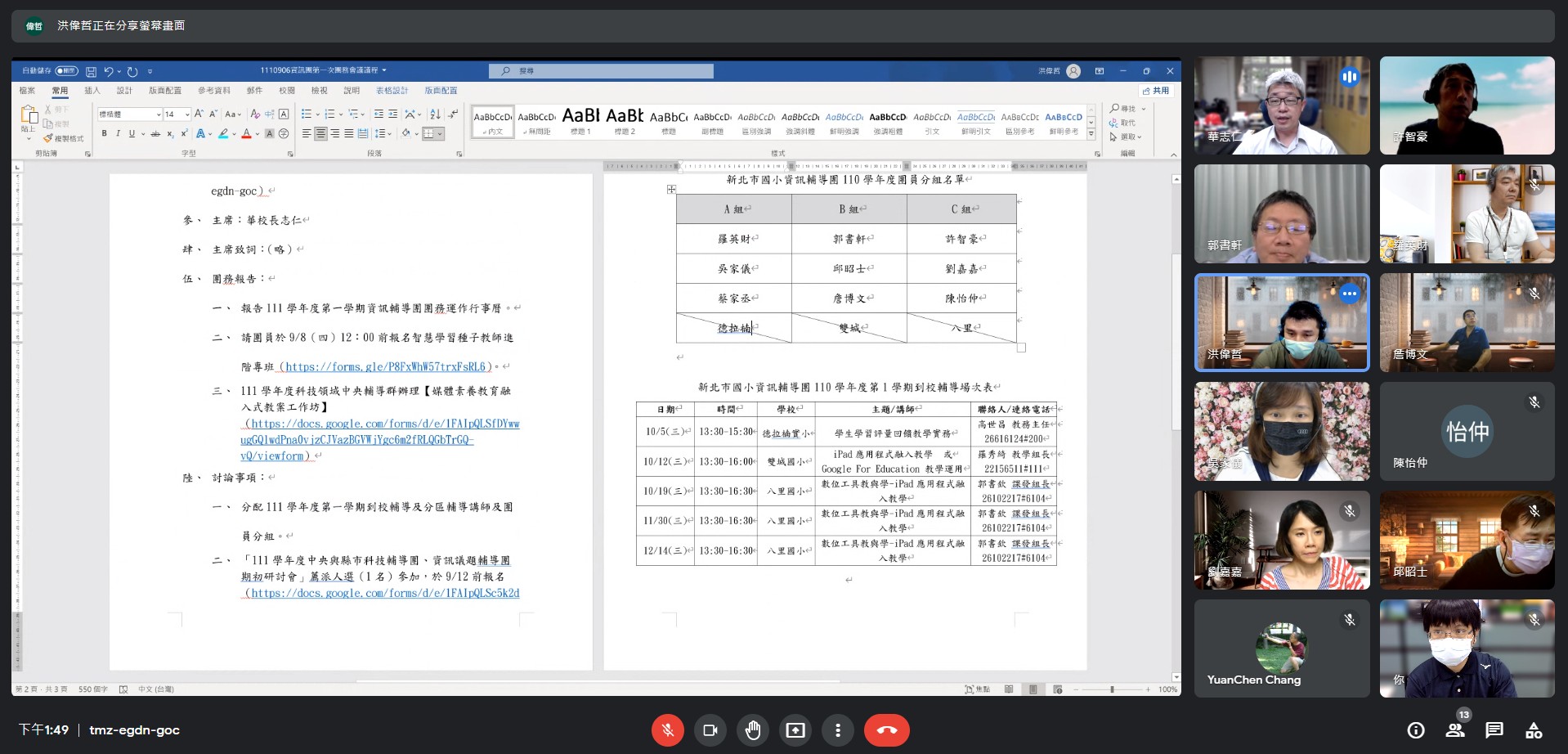

日期:111年9月6日(二)

時間:下午 1:30

線上會議:

公文與附件:

會議流程:

- 團務報告

- 討論

到校輔導場次與分工

- A組:羅英財、吳家儀、蔡家丞:德拉楠實小:10/5(三)學生學習評量回饋教學實務

- B組:郭書軒、邱昭士、詹博文:雙城國小:10/12(三)iPad應用程式融入教學或Google For Education教學運用

- C組:許智豪、劉嘉嘉、陳怡仲:八里國小:11/30(三)數位工具教與學-iPad應用程式融入教學

補充訊息:

「智慧學習種子教師進階專班」報名資訊如下:

- 感謝大家的回報,上周137位團員完成初階報名。感謝中心為大家開立專班,為安排講師,請配合進行進階報名。

- 由專辦彙整名單直接報名,大家可以不用上去搶名額,如果時間無法配合,也可以自行報名其他場次。

- 進階專班線上9小時研習 , 日期:111年10月22日(六)6小時、111年11月5日(六)3小時 。

- 研習完成後,請在11、12月時設計相關教學課程並入班實作,並於團務會議時間分享。

- 報名到9/8(四)12:00止 ,報名表單連結如下:

https://forms.gle/P8FxWhW57trxFsRL6

- 進階研習報名表僅限填一次,請確認後再填寫!

111學年度科技領域中央輔導群辦理【媒體素養教育融入式教案工作坊】公文、實施計畫供參,歡迎大家踴躍報名

活動照片:

9月30日(五):

- 上午,凱擘工程師至校進行本校新北市網路升速1G案安裝作業,安裝至本校核心交換器第23埠的UTP埠。

- 將原接在本校核心交換器第23埠的光纖埠上的交換器改接到其他交換器上,並將其上的miniGBIC拔除。

- 請教研中心大同駐點工程師,協助解除本校核心交換器D-Link 3620原第13-16埠 link aggregation 網路介面結合為一連線至D-Link 3627第21-24埠的狀態,僅連D-Link 3620第16埠至D-Link 3627第24埠。解除後,以D-Link 3627第13埠當作新裝光纖的測試埠。

- 解決一年12班教學電腦故障及螢幕顯示變色問題。

- 排解四年10班桌機、手機、iPad 無線投影至教室觸屏問題。

- 觸控螢幕使用無線網路連接教室AP熱點,手機、平板使用同一個熱點。使用此方法,可結合班級iPad使用,全班所有的iPad不必做任何設定,只要連教室AP同一個熱點,就可無線投影到教室觸屏。

- 觸控螢幕使用乙太網路,開啟【熱點】,手機、平板連觸控螢幕【熱點】

- 觸控螢幕使用乙太網路,教室桌機,即使不在同一間教室,只要與觸控螢幕在同一網段,就可使用EShare直接將電腦畫面投影在教室觸屏上。使用此方法,可結合Google Meet線上授課。

- 電腦使用Mirroring 360,手機投影到電腦,電腦畫面同步顯示在教室觸屏上。使用此方法,可結合Google Meet線上授課。

- 向合志資訊採購的iPad皮套到貨。

9月29日(四):

- 註冊本校教室觸屏WiFi無線認證,合計教室觸屏共39個。

- 盛源觸屏操作經驗分享:

- 使用盛源觸屏遙控器須瞄準右下方,操作才能正常。

- 要關掉觸屏鍵盤音效,須從鍵盤設定中將音效關閉。

- 觸屏WiFi連教室AP(註:要與班級iPad使用同一個SSID),班級iPad即可直接AirPlay鏡射畫面到觸屏,完全不必設定,不過記得要選對觸屏,否則可能會鏡射到其他教室的觸屏。

- 檢視本校無線網路連線上網情形:

- 下午2:00,至新北市政府21樓第三會議室參加:新北市校務行政系統薪資2.0第10次工務會議。

9月28日(三):

- 五年12班導師反應,電腦音效出不來,先請其自我檢視電腦音效是否設定錯誤,再不然,就找五年級協助資訊維護的老師。

- 配發五年2班學生用iPad觸控筆及12埠USB充電器。

- 配合總務處,進行資訊設備財產盤點作業。

- 四年9班教室盛源觸控螢幕仍舊有昨日的問題,雖可暫時解決(使用APKPure(按久一點):選「清除數據」),終究非永久解決之道,再次向廠商報修。

- 上午,盛源派車至校回收紙箱。

- 下午2:00,四年級學年會議結束後,於四年10班教室舉辦:本校教室觸控螢幕操作研習(1110928)

- 下午2:30,盛源精密負責人王復華協同工程師至校處理D502(六年8班)、D402(四年9班)教室盛源觸控螢幕問題:

- D502觸屏系統重置,熱點恢復正常使用,移除APKPure APP。

- D402觸屏移除APKPure APP,明日是否可正常使用,待觀察。

- 提供21間教室觸屏WiFi MAC Address 給本校。

9月27日(二):

- 四年9班教室盛源觸控螢幕原系統有畫面,但HDMI1介面,電腦顯示僅約幾秒鐘的畫面後,就變成黑畫面。

- 暫時解決方法:盛源觸控螢幕原系統首頁→更多應用→APKPure(按久一點):選「清除數據」。

- Apple MDM Server 四個憑證更新。

- 下午,參加教研中心研習:111年度校園資通安全維護計畫實作探討(1110927)

- 本校Dlink DCW-2000 AP Controller 故障,依新北市教研中心大同駐點工程師線上指導,將機器Reset後,由大同駐點工程師遠端接管並重新設定,已恢復正常。

- Dlink AP-6610 啟動 class熱點(Vlan 34),已可正常使用。

- 至21間本次教室觸控螢幕安裝工程的教室,一一檢視,並關掉熱點。

9月26日(一):

- 10:30,本校擴大行政會議暨運動會第1次籌備會議。

- 合志工程師至校維修二年9班教室投影機,原投影機拆下來送廠維修,拆五年1班教室投影機支當備機支援。

- 註:凡已安裝觸屏黑板的教室投影機,全當做備機。

- 之前報修的24吋螢幕,廠商認定為人為破壞,送回。

- 送來本校採購的12埠USB充電器。

- 2條iPad充電車上的充電線故障,報修。

- 配發學生用iPad觸控筆及12埠USB充電器給有配iPad充電車的班級。

- 整理觸控螢幕配件包,分類保管。

- 移除iPad 充電車 A-F共6車上的APP:學習吧、Google Meet

9月24、25日(六、日)

9月23日(五):

- 本校教室觸屏預計於今日開始進場施工,第一批工程安裝四、五、六年級班級教室。

- 今日完成教室黑板拆除作業。

- 五年7班教室的投影機布幕故障,連同三角架拆除。

- 觸控螢幕下午1點到校,直接運到各安裝教室。

- 下午,四年7班教室5埠交換器故障,教育局CC平台報修。

- Dlink DCW-2000 AP Controller 故障,教育局CC平台報修。

9月22日(四):

- 至新北市教研中心支援教育局校務行政系統驗證小組。

- 寄本校擴充class_MGMT_VLAN申請書給教研中心承辦人。

- VLAN 34 (class) 網段擴充為 4個 Class C。

- VLAN 3 (MGMT) 網段擴充待規畫評估。

9月21日(三):

9月20日(二):

9月19日(一):

- 上午至三和國中,參加新北市政府教育局國民教育輔導團111學年度授證典禮。

9月16日(五):

- 本校訂購的 3 台手推工具車送貨到教務處,請工友王維堅協助組裝,在我們合力組裝下,共花了約 1 個半小時。

- 施美合第1節借用了 1 台去推D車 30 台學生用 iPad 到教室進行行動學習,第3節歸還。

- 3間電腦教室,1間放1台。

- 合志工程師至校更換電腦教室(一)故障報修的螢幕。

- 請工友王維堅協助拆下電腦教室(一)各學生電腦桌上掛吊耳機的鐵吊架,以免再度刮傷螢幕。

- 電腦教室(一)1台學生機的滑鼠、Web Cam被學生用膠水和黏土破壞,自行維修。

- 維修結果:滑鼠修復。Web Cam可用,但鏡頭有點模糊。

- 部份教室的觸屏無法正常顯示,按鍵盤【視窗鍵】+ P → 選「同步顯示」,問題即可解決。

- 部份班級電腦滑鼠故障,更換。

- 晚上,本校家長日。

9月15日(四):

- 下午2:00,參加線上會議:新北市校務行政系統薪資2.0 第九次工務會議。

- 協助六年1班,解決iPad充電車充電問題。

- 為配合下週即將更換觸屏的教室交換器,張貼交換器管理IP的標籤。

- 因本校IP數不足,新交換器將採用舊交換器同一個管理IP。舊交換器拆下來,若要使用,須先更換管理IP成未使用過的IP。

- 註:將舊交換器 Reset,將導致再次使用時,僅能當成單一預設 VLAN 的交換器使用,無法連接網路電話或AP。

- 協助解決特教1班印表機無線網路列印問題。

- 為一年 9 班教室教學用電腦安裝 Mirroring 360。

- 教育部「生生用平板」iPad雖已設定作業系統延遲升級90天,但90天已過,系統開始要求使用者升級作業系統,但即使使用者依系統要求升級作業系統,也僅能升級至90天前APPLE發佈的作業系統,因而決定對所有iPad發送升級作業系統至最新版的遠端命令。

- 因E棟教室,教室編號異動,重新將E棟教室所有交換器,依最新教室編號更換hostname。

- 回傳本學期教室觸屏安裝的場勘表、學校平面圖、大屏安裝教室資訊(含新交換器的IP、hostname)給廠商。

- 電腦教室(一)1台學生機螢幕故障,教育局CC平台線上報修。

9月14日(三):

9月13日(二):

9月12日(一):

- 9/12~9/16 為教育部資安通報演練,請學校收到演練通報後儘速於1小時內登入演練平臺完成通報。

- 9/12~9/16 演練通報平臺網址如下:

https://drill.cert.tanet.edu.tw/prog/index.php

- 教育部「生生用平板」iPad,因受限於組態設定檔-教育部預設 App 資料夾 – 混合版,即使是教師自行用自己的Apple ID帳戶安裝的APP,亦無法直接從主畫面進行「刪除」,但可用下列的方法:

- 五年12班教室更換音源線(原接整合控制器的音源線故障)。

- 送出本校「生生用平板」iPad 觸控筆用USB多孔充電器及iPad保護套請購單。

- 將 1 台Aver平板充電車內部的30條 iPad 充電線,重新理線。

- 收回1台教師用iPad(第7代),系統重置,APP重新推播。

- 配發1台充電車(含30台學生用iPad)給三年13班。

- 因材網-校管設定,依本學期任課老師的課務,進行調整。

- 協助老師解決Google Classroom 學生成員加入問題。

9月9日(五):

- 本校Jamf Pro:

- 加入更多的行動裝置應用程式。

- 研究組態設定檔-教育部預設 App 資料夾 – 混合版,並依本校所須加以改版。

- 加入本校校園網站-Web Clip,放在 Dock 第1個。

9月8日(四):

- 校務行政系統-校園志工管理:僅保留3個圖書借閱管理專用帳號,其餘帳號一律刪除。

- 本校Jamf Pro:

- 設定限制:不允許的部份應用程式,使其不出現在iPad上。

- 設定課程:教師:教師機、學生30號機、學生群組:每車學生1-29號機。

學生群組設定為靜態使用者群組,「課堂」可以正常使用。若設定為智慧型使用者群組,「課堂」無法正常使用。

9月7日(三):

9月6日(二):

9月5日(一):

- 配發充電車和電源計時器給本校部份行動學習團隊成員班級。

- 收回1台教師用iPad(第7代)。

- 捷達工程師至校處理三年10班整合控制器影音問題。

9月2日(五):

- 合志工程師至校維修五年12班教室投影機。

- 協助解決二年10班、四年10班、五年4班、五年12班教室電腦視訊、音訊輸出和投影機(觸屏)投影畫面顯示問題。

- 代理教師陳○真老師領用電腦1套,原汪○芬老師教師電腦回收,系統重灌。

- 向廠商詢價:iPad第5, 6代保護套(不含觸控筆槽)、iPad第7, 9代保護套(含觸控筆槽)、USB 10孔充電座。

- 收回1台教師用iPad(第7代)。

9月1日(四):

- 協助安裝三年12班教室教學電腦,使透過整合控制器連上投影機和螢幕,再透過1組KVM使教師電腦的螢幕能切換為教學電腦畫面,並用同一組鍵盤、滑鼠進行電腦操作。

- 持續收回教師用iPad(第7代),換發iPad(第9代),並加發觸控筆。

- 截至下班,共收回9台iPad(第7代),發出iPad(第9代)19台。

- 解決收回的教師用iPad(第7代),系統重置後,部份iPad無法正常連線註冊的問題。

- 收回的9台iPad(第7代)系統重置後,連線註冊問題已全數解決,保護套貼新標籤,作業系統升級至iPadOS 15.6.1,APP重新推播。

- 建置「碧華國小校務聯繫行事曆」供本校行政人員校務聯繫用。

- 發下教育局寄來學生使用「積點趣商城」點數兌換的商品。

- 本校租賃影印機廠商至電腦維修室更換1台新的影印機,並為其中辦公的桌機安裝驅動程式,並使能掃描至桌機。

- 修正全國教師在職進修資訊網中錯誤的本校教師帳號資料。

日期:111年8月23日(三)

時間:9:00 – 12:00

線上研習:

公文和附件:

新北校園通APP操作說明與影片:

相關連結:

日期:111年8月23日(三)

時間:9:00 – 16:00

線上研習:

公文和附件:

課程內容:

相關網路資源:

| Vlan |

VID |

路由器位址(網段) |

IPv6(網段) |

用途 |

| default |

1 |

10.226.17.254/24 |

2001:288:2213:1::/64 |

網管 |

| Wan |

2 |

163.20.201.137/29 |

2001:288:2201::/124 |

對外網路連線 |

| MGMT |

3 |

10.228.17.254/24 |

2001:288:2213:3::/64 |

Cisco WLC IP

(10.228.17.1) |

| Lan |

5 |

163.20.169.254/24 |

2001:288:2213:5::/64 |

行政網段 |

| dsa_wan |

8 |

10.253.17.254/24 |

2001:288:2213:8::/64 |

DSA-WAN IP

(10.253.17.1) |

| Intra-1 |

10 |

10.231.17.254/24 |

2001:288:2213:10::/64 |

電腦教室網段 |

| Intra-2 |

20 |

10.241.17.254/24 |

2001:288:2213:20::/64 |

教學網段 |

| voip |

25 |

10.243.17.254/24 |

|

網路電話 |

| wlan |

30 |

10.251.17.254/24 |

|

無線:TANetRoaming

IP移至10.253.17.1

D-Link DWC 2000 |

| TANetRoaming |

31 |

10.211.17.254/24 |

|

無線:TANetRoaming2 |

| NTPC-Mobile |

32 |

10.213.17.254/24 |

|

無線:NTPC-Mobile2 |

| eduroam |

33 |

10.215.17.254/24 |

|

無線:eduroam2 |

| class |

34 |

10.217.17.254/24 |

|

無線:class |

| wpa2 |

35 |

10.245.17.254/24 |

|

無線:eduroam |

| mac-auth |

36 |

10.247.17.254/24 |

|

無線:NTPC-Mobile |

| intra-7 |

70 |

10.239.17.254/24 |

|

|

FortiAP 無線基地台 & 無線行動箱:

D-Link AP教育訓練:

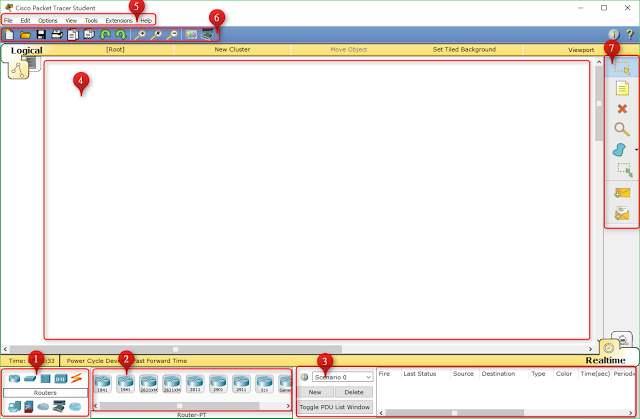

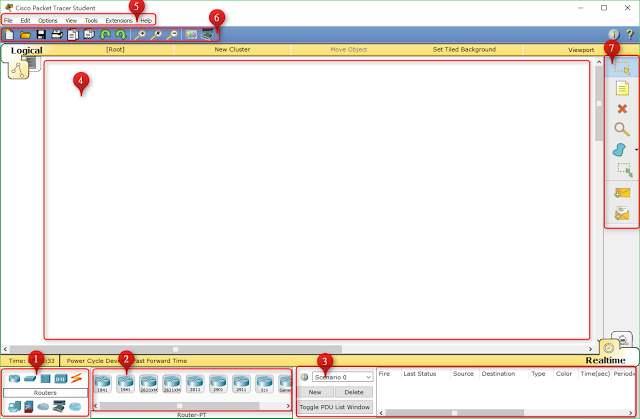

Packet Tracer

- 設備種類清單:這個區域是選擇設備種類,點選後 “2區" 也會改變成該設備的型號。

- 各設備型號清單:先顯示出該版本可模擬的設備型號。

- 封包模擬區:可進行各種封包模擬得區域。

- 主要工作區

- 選單區

- 主要工具區

- 次要工具區:由上而下分別為選取、複製、刪除、查詢、繪圖、編輯選取及新增封包測試。

教學影片:

|

|