|

|

日期:111年8月23日(三)

時間:13:30 – 15:30

課程內容:

新北校園通APP操作說明與影片:

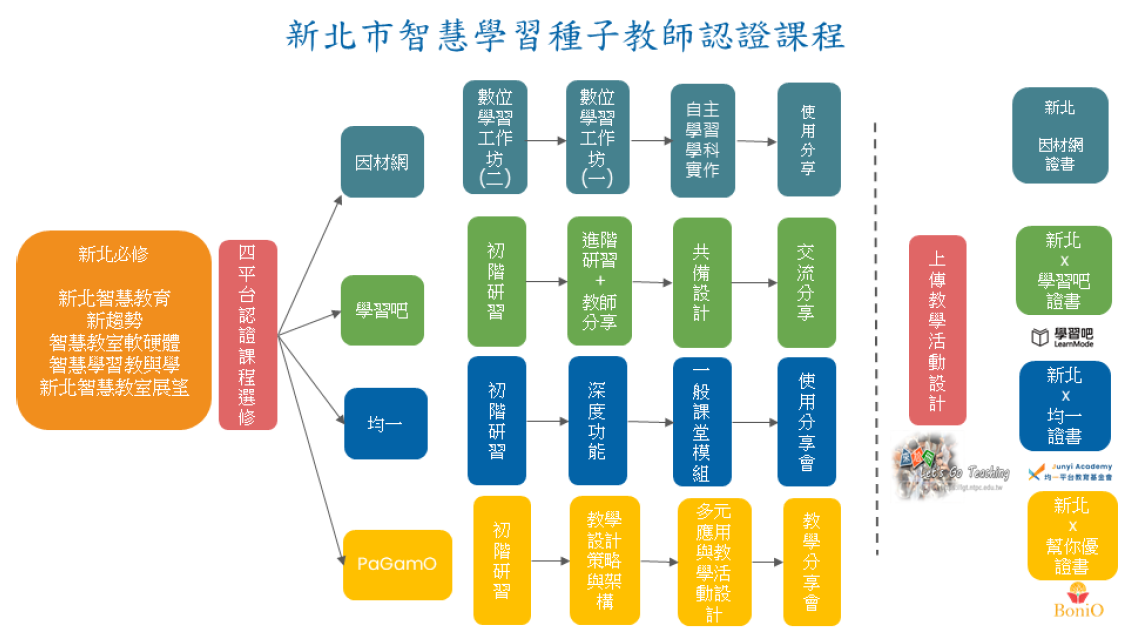

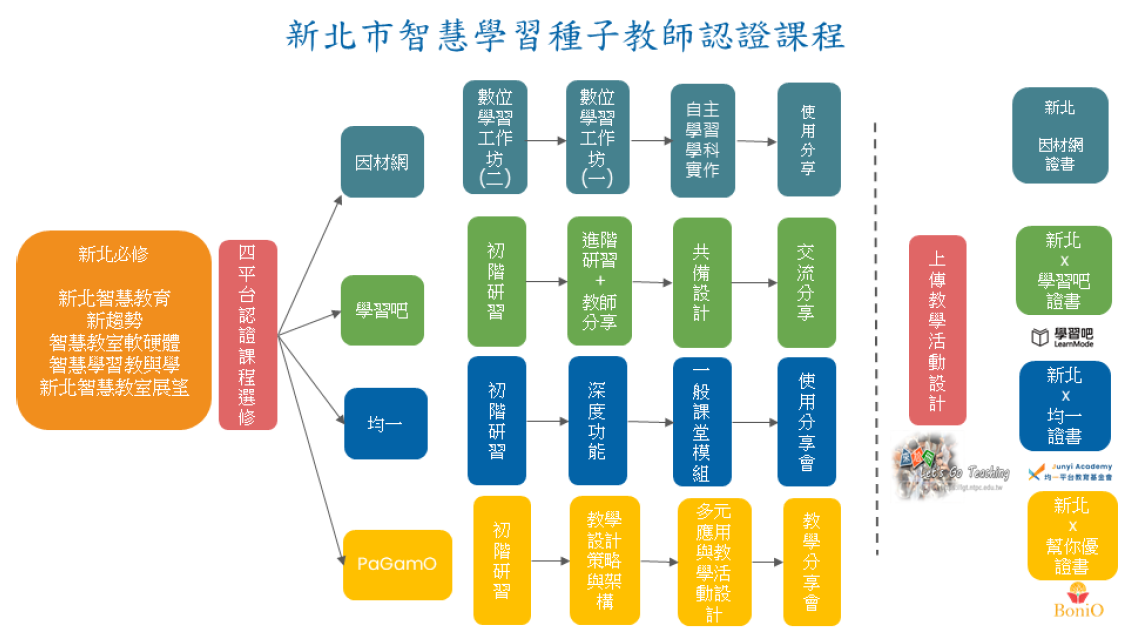

新北市智慧學習種子教師認證課程:

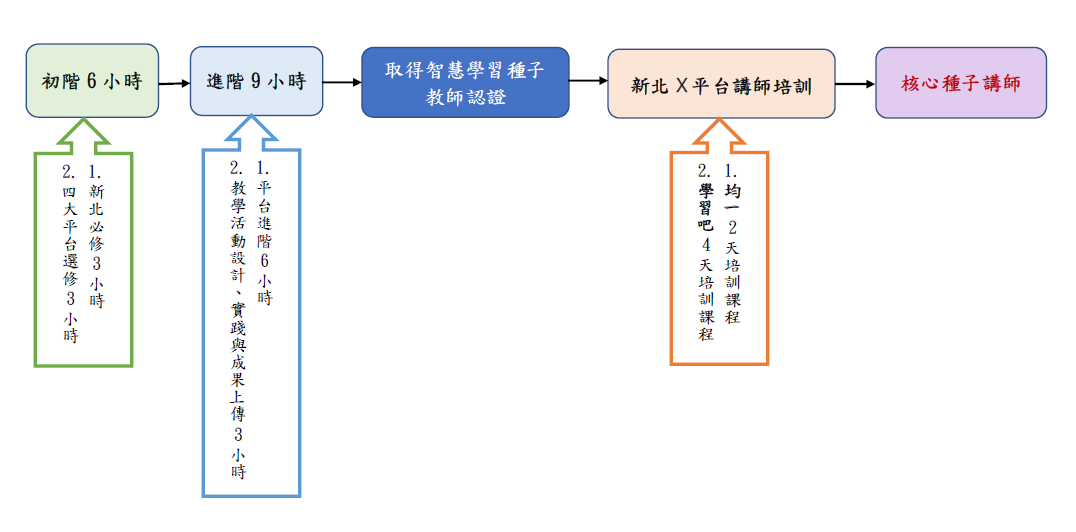

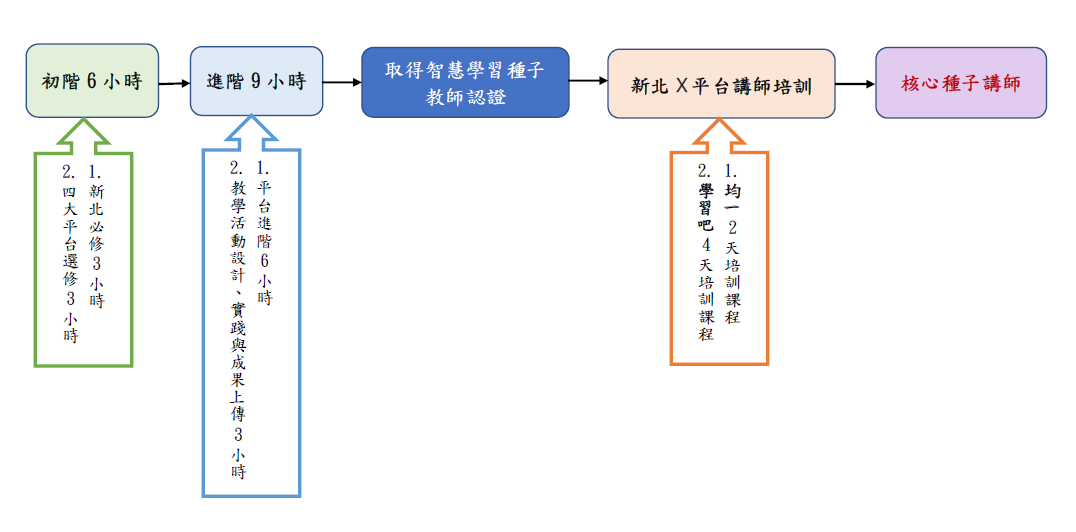

- 取得智慧學習種子教師證書流程:

- 參加1場初階課程

- 參加1場必修課程:「邁向2030的未來教室:新北智慧學習發展」。

- 參加3場進階認證課程

- 在進階認證課程第3場,分享個人的新北市智慧學習種子教師認證課程簡報、簡案。

- 上傳個人的新北市智慧學習種子教師認證課程簡案、授權書至新北市「來尬冊」數位學習平台。

教室WiFi連線方式:

一、帶個人筆電至校上網方法:

- 有線網路:網路線隨插即可上網。

- 無線網路:不同的SSID做法不同

(1) NTPC-Moblie, NTPC-Moblie2, class:網速較快

須以筆電「WiFi MAC 位址」至資訊組長處註冊,方可連線

(2)eduroam, eduroam2:加密連線,較安全。

須自行輸入帳密:

帳號:校務帳號@ntpc.edu.tw

密碼:校務密碼

二、手機或平板無線上網設定方式與筆電註冊、登入方式同,不同處如下:

- NTPC-Moblie, NTPC-Moblie2, class:

須以WiFi MAC 位址至資訊組長處註冊

WiFi MAC 位址一般手機,可在設定:「關於本機」找到

連線的SSID,須將WiFi MAC 位址設為「裝置MAC」,

若為iPad或iPhone須將「專用位址」關掉。

- eduroam, eduroam2:

須自行輸入帳密:

帳號:校務帳號@ntpc.edu.tw

密碼:校務密碼

詳細設定方法:校園無線網路連線 Eduroam 使用方式

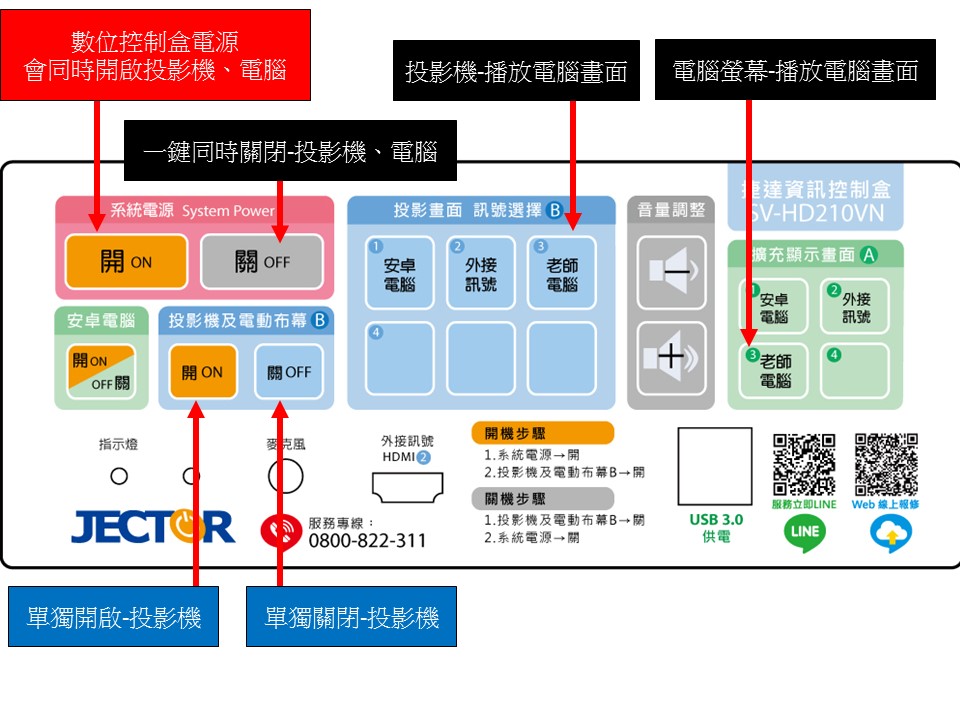

實物投影機:

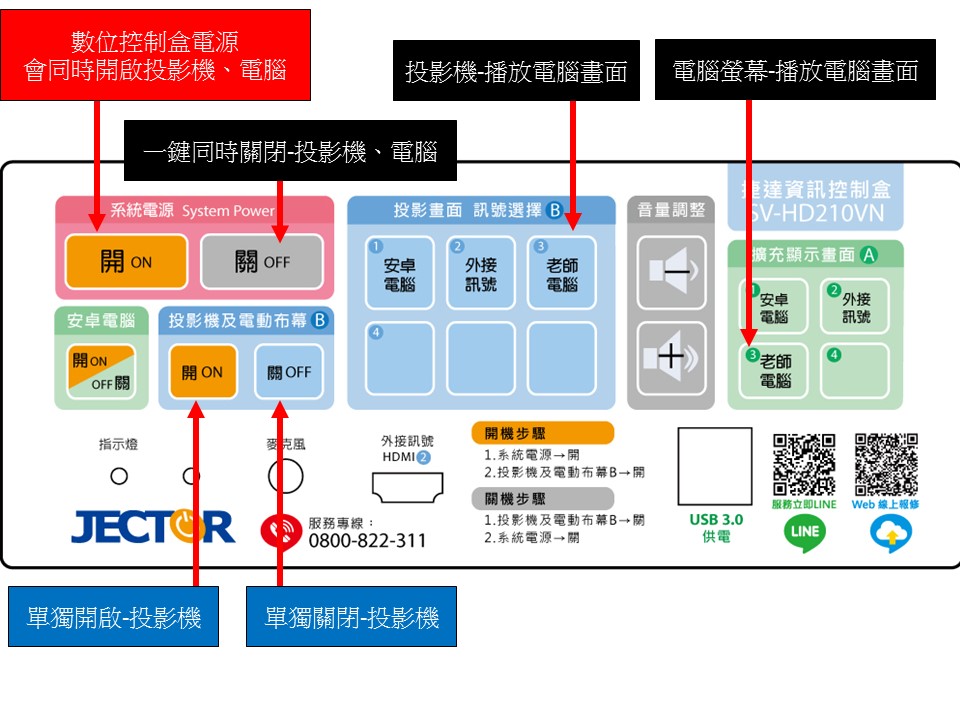

影音整合控制器:

教室觸控螢幕:

日期:111年8月22日(二)

時間:9:00 – 16:00

線上研習:

公文和附件:

課程內容:

相關網路資源:

| Vlan |

VID |

路由器位址(網段) |

IPv6(網段) |

用途 |

| default |

1 |

10.226.17.254/24 |

2001:288:2213:1::/64 |

網管 |

| Wan |

2 |

163.20.201.137/29 |

2001:288:2201::/124 |

對外網路連線 |

| MGMT |

3 |

10.228.17.254/24 |

2001:288:2213:3::/64 |

Cisco WLC IP

(10.228.17.1) |

| Lan |

5 |

163.20.169.254/24 |

2001:288:2213:5::/64 |

行政網段 |

| dsa_wan |

8 |

10.253.17.254/24 |

2001:288:2213:8::/64 |

DSA-WAN IP

(10.253.17.1) |

| Intra-1 |

10 |

10.231.17.254/24 |

2001:288:2213:10::/64 |

電腦教室網段 |

| Intra-2 |

20 |

10.241.17.254/24 |

2001:288:2213:20::/64 |

教學網段 |

| voip |

25 |

10.243.17.254/24 |

|

網路電話 |

| wlan |

30 |

10.251.17.254/24 |

|

無線:TANetRoaming

IP移至10.253.17.1

D-Link DWC 2000 |

| TANetRoaming |

31 |

10.211.17.254/24 |

|

無線:TANetRoaming2 |

| NTPC-Mobile |

32 |

10.213.17.254/24 |

|

無線:NTPC-Mobile2 |

| eduroam |

33 |

10.215.17.254/24 |

|

無線:eduroam2 |

| class |

34 |

10.217.17.254/24 |

|

無線:class |

| wpa2 |

35 |

10.245.17.254/24 |

|

無線:eduroam |

| mac-auth |

36 |

10.247.17.254/24 |

|

無線:NTPC-Mobile |

| intra-7 |

70 |

10.239.17.254/24 |

|

|

日期:111年8月18日(四)

時間:下午3:40-4:00 (於資訊組長會議後進行)

線上會議:

公文:

觸屏統購承辦學校:板橋國小

會議討論:

- 本年度觸屏申請量,比去年度多了1千多間教室,因此須分批進行,安裝數量(含補助)一定都會到位,希望於年底前完工。

- 會有新北市校務行政統-線上填報,請確實填寫,此填報會決定貴校是否先行安裝。

日期:111年8月18日(四)

時間:下午2:00-4:00

線上會議:

公文:

會議紀錄:

會議資料:

會議討論Q&A:

請問 NTPC-Mobile 和 Class 是否都已擴充網段?

- NTPC-Mobile 已經統一變更為4個 Class C。

- Class 須確認擴充4個 Class C 後的傳輸品質,在確認品質後再統一擴充。 若有緊急擴充需求,可以80723456-542提申請擴充。

原盛源充電車採統一鎖頭,可更換鎖頭嗎?

生生用平板減課人員,可找高中老師嗎?

- 此次高中職計畫,教育部沒有補助減課的經費!

- 生生用平板減課是以國中小學老師鐘點費補助,和高中老師鐘點費不同,找高中老師,鐘點費上會有支應上的問題。

新北校園通APP操作說明與影片?

數位學習精進方案-Apple Jamf MDM?

相關網路資源:

日期:111年8月17日(二)

時間:9:00 – 12:00

公文和附件:

校園網站相關注意事項:

本校校園無障礙網站:

相關連結:

|

|