|

|

日期:111年11月15日(二)

時間:下午 1:30-4:30

地點:雲端教室

公文與附件:

課程內容:

一、ESO 服務說明。

二、病毒處理流程總覽。

三、用戶端安裝流程與注意事項。

四、SOC 入口網站可查詢到病毒資訊。

五、勒索軟體介紹與防護與解密工具。

講義及相關連結:

【上一次三重區資訊組長會議】【新北市資訊組長手冊】

日期:111年11月15日(二)

時間:9:00-12:00

地點:仁愛國小語言教室

公文:

討論:

成長研習:

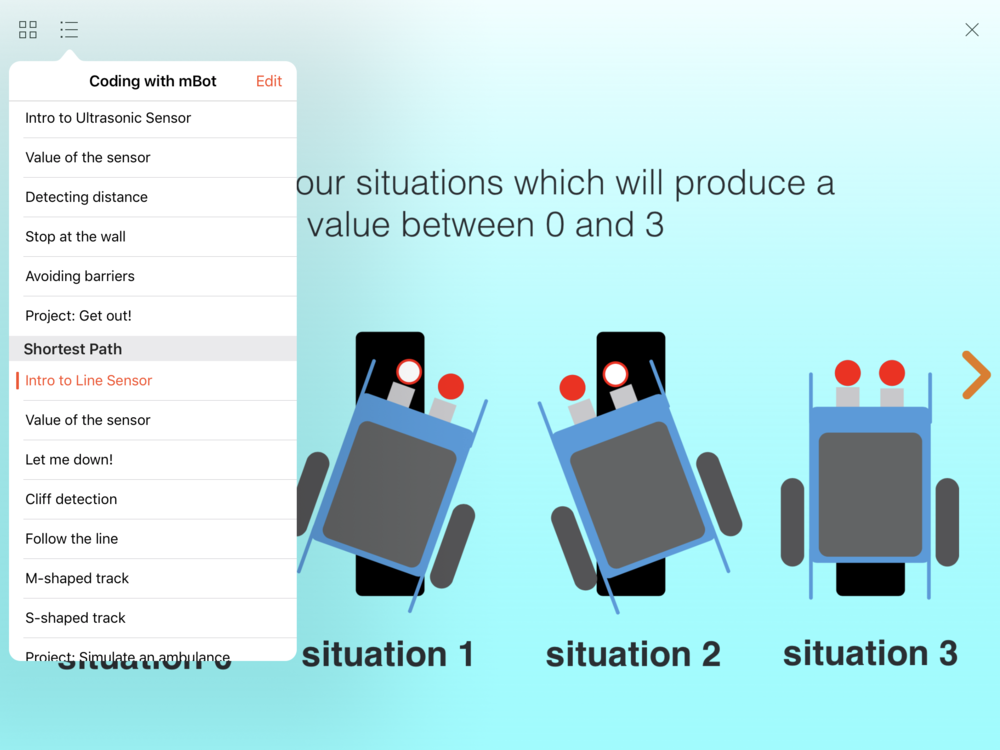

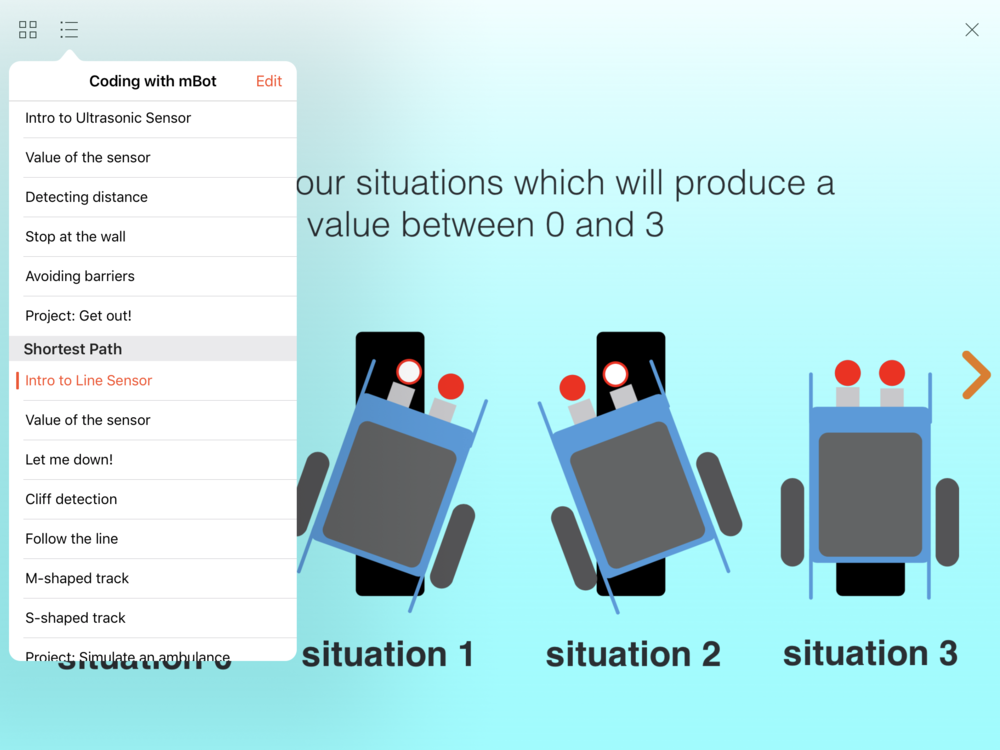

主題:Swift Playgrounds + mBot 實體課程

配合事項:

- 攜帶 mBot +藍牙模組(仁愛國小有10組,大家一起用,有的請自行攜帶)

- 攜帶 iPad, 並開啟藍牙設定

- 確認有 iPad 裡有 Swift Playgrounds App

- mBot 需充電

課程教材與學習資源:

Swift Playgrounds

Coding with mBot

相關連結:

日期:111年11月8日(二)

時間:9:00-12:00

地點:雲端教室

主題:資安現況與未來趨勢分析

講師:葉益禎

公文與附件:

課程講義:

資安預警情報

| 原發布編號 |

TWCERTCC-EWA-202211-0081 |

原發布時間 |

2022-11-01 09:20:21 |

| 事件類型 |

系統疑存在弱點 |

原發現時間 |

2022-10-03 21:43:58 |

| 事件主旨 |

新北市三重區碧華國民小學設備IP:「163.20.169.8」等,Apache HTTP Server 疑似存在CVE資安漏洞,Apache官方已針對這些漏洞釋出更新程式,建議更新至最新版本 |

| 事件描述 |

TWCERT/CC於近日經ShadowServer系統獲得資訊,發現 貴單位資訊設備IP:[163.20.169.8]在 2022-10-03T21:43:58+0800 (UTC+0)期間,Apache HTTP Server 疑似存在CVE資安漏洞,Apache官方已針對這些漏洞釋出更新程式,建議更新至最新版本。為避免不必要之資安風險,請針對該系統進行詳細檢查並加強相關防範措施。 |

| 建議措施 |

1依事件描述所提供之資訊設備IP,建議更新至最新修補程式,亦建議更換系統使用者之相關密碼。若暫時無異常行為,建議持續觀察一個星期左右。 2.安裝防毒軟體並更新至最新版,並注意病毒碼須持續更新。 |

| 參考資料 |

如附件 |

| 如果此事件需要進行通報,請 貴單位資安聯絡人登入資安通報應變平台進行通報應變作業 |

| 如果您對此通告的內容有疑問或有關於此事件的建議,歡迎與我們連絡。 |

日期:111年11月29日(二)

時間:9:00-16:00

地點:教研中心(大觀國中內)

主題:校園基礎網路建置實作

講師:李煒

公文與附件:

教材:

網管名詞說明

相關網路資源:

| Vlan |

VID |

路由器位址(網段) |

IPv6(網段) |

用途 |

| default |

1 |

10.226.17.254/24 |

2001:288:2213:1::/64 |

網管 |

| Wan |

2 |

163.20.201.137/29 |

2001:288:2201::/124 |

對外網路連線 |

| MGMT |

3 |

10.228.17.254/24 |

2001:288:2213:3::/64 |

Cisco WLC IP

(10.228.17.1) |

| Lan |

5 |

163.20.169.254/24 |

2001:288:2213:5::/64 |

行政網段 |

| dsa_wan |

8 |

10.253.17.254/24 |

2001:288:2213:8::/64 |

DSA-WAN IP

(10.253.17.1) |

| Intra-1 |

10 |

10.231.17.254/24 |

2001:288:2213:10::/64 |

電腦教室網段 |

| Intra-2 |

20 |

10.241.17.254/24

10.194.68.0/22 |

2001:288:2213:20::/64 |

教學網段 |

| voip |

25 |

10.243.17.254/24 |

|

網路電話 |

| wlan |

30 |

10.251.17.254/24 |

|

無線:TANetRoaming

IP移至10.253.17.1

D-Link DWC 2000 |

| TANetRoaming |

31 |

10.211.17.254/24 |

|

無線:TANetRoaming2 |

| NTPC-Mobile |

32 |

10.213.17.254/24

10.201.68.0/22 |

|

無線:NTPC-Mobile2 |

| eduroam |

33 |

10.215.17.254/24 |

|

無線:eduroam2 |

| class |

34 |

10.217.17.254/24

10.181.68.0/22 |

|

無線:class |

| wpa2 |

35 |

10.245.17.254/24 |

|

無線:eduroam |

| mac-auth |

36 |

10.247.17.254/24

10.199.36.0/22 |

|

無線:NTPC-Mobile |

| intra-7 |

70 |

10.239.17.254/24 |

|

|

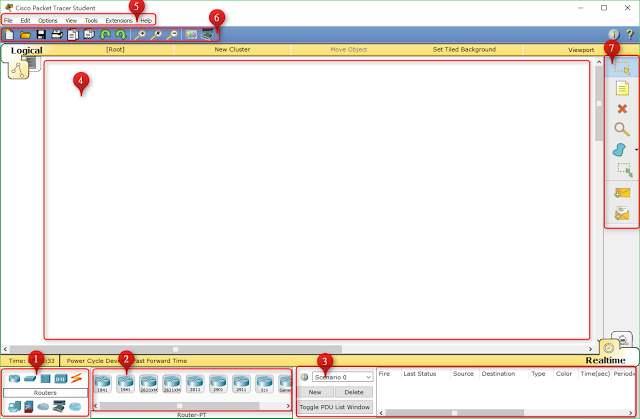

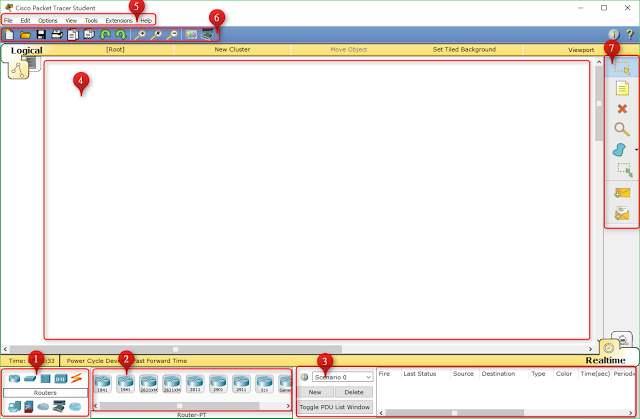

Packet Tracer

- 設備種類清單:這個區域是選擇設備種類,點選後 “2區" 也會改變成該設備的型號。

- 各設備型號清單:先顯示出該版本可模擬的設備型號。

- 封包模擬區:可進行各種封包模擬得區域。

- 主要工作區

- 選單區

- 主要工具區

- 次要工具區:由上而下分別為選取、複製、刪除、查詢、繪圖、編輯選取及新增封包測試。

教學影片:

|

|