|

|

日期:111年1月11日(二)

時間:10:00~11:30

地點:線上會議

- 會議室連結1:https://meet.google.com/yba-kjbwfdn

- 會議室連結2:https://meet.google.com/bga-pztivxh

公文:

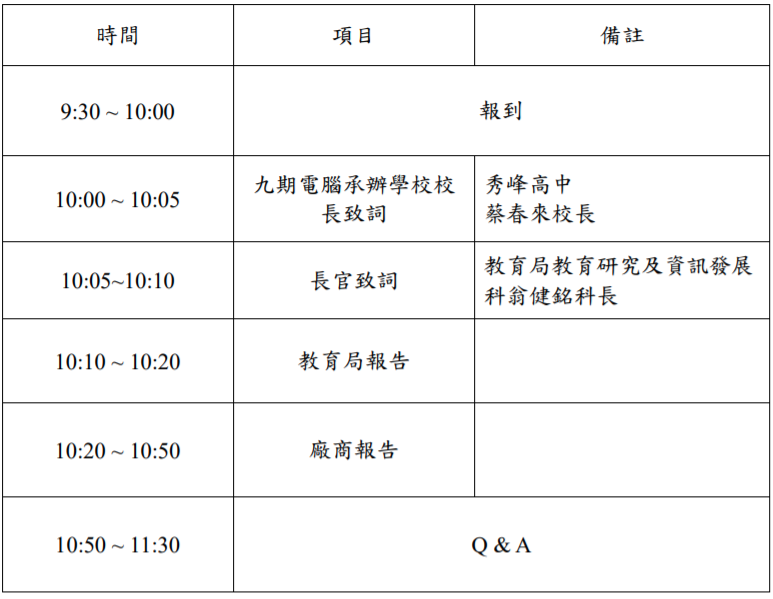

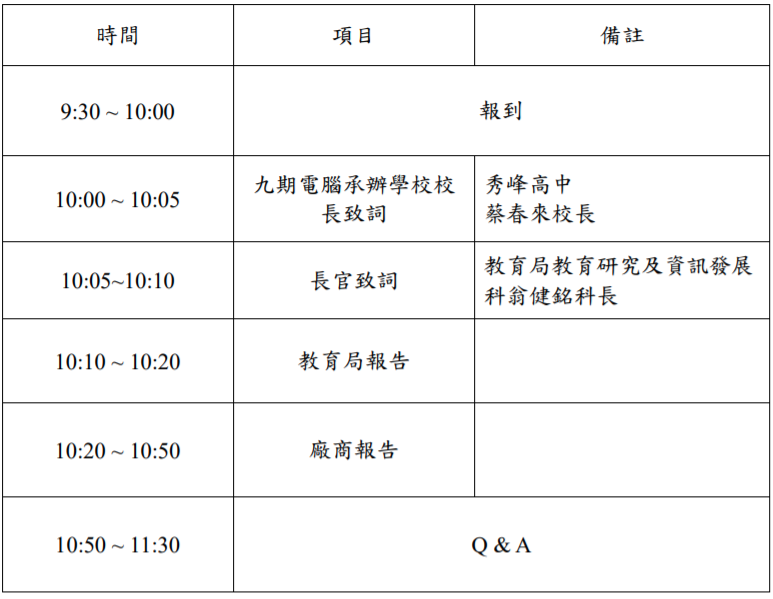

會議流程:

會議資料:

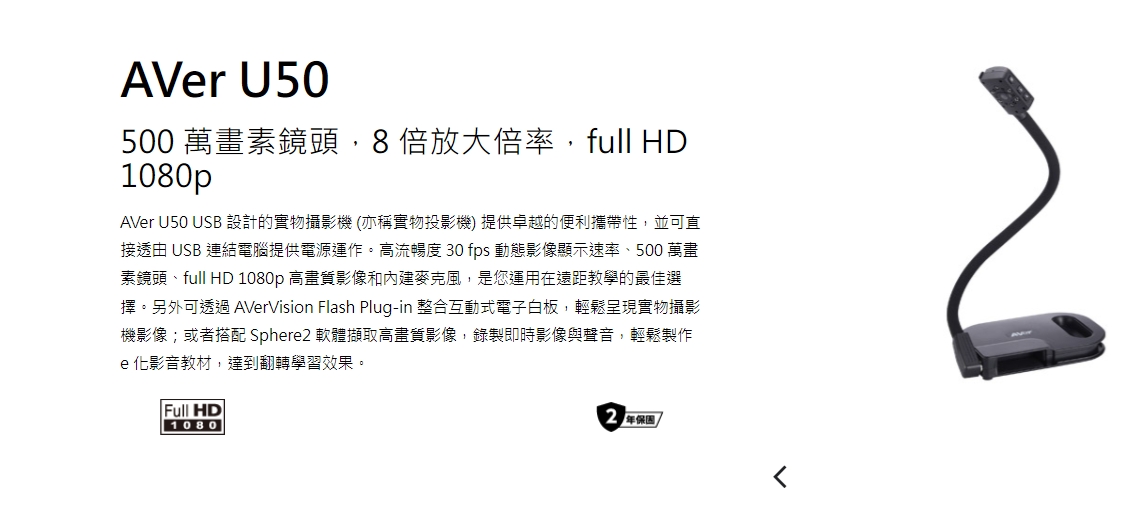

AVer U50相關資料:

教學影片:

日期:111年1月11日(二)

時間:13:30~15:30

地點:明志國中行政大樓一樓數位圖書館

公文:

Google計畫研討:

- 影片製作

- 架構了解

- 書的架講

- 原書的對象:日本小朋友

- 搭配載具

- 如果停課,要如何操作?

- 以應用為出發點(生活實用)

- 生生有平板

- 健康考量:有介紹眼睛的休息

- 如何融入新北的元素

- 如何協助教師上手數位工具

- 擬定一些新北的教學情境

- 規劃的方式

- 需守(任務)

- 教師版:以學科帶入。

- 家長版:

- 簡單的入門

- 字數不宜太多

- 聰賢老師建議:簡單的功能說明

- 聰賢老師建議:

- 冊子還是要出來

- 給老師和學生要PDF版

- QRCODE

- 新北元素:親師生平台

- 下次會議:2月9日,地點:教研中心。

- 書有分國小版和國中版

下學期編輯會議日程暫定如下:

- 二月份:2/9 09:30~13:00

- 三月份:3/22 10:00~13:00

- 四月份:4/26 10:00~13:00

- 五月份:5/24 10:00~13:00

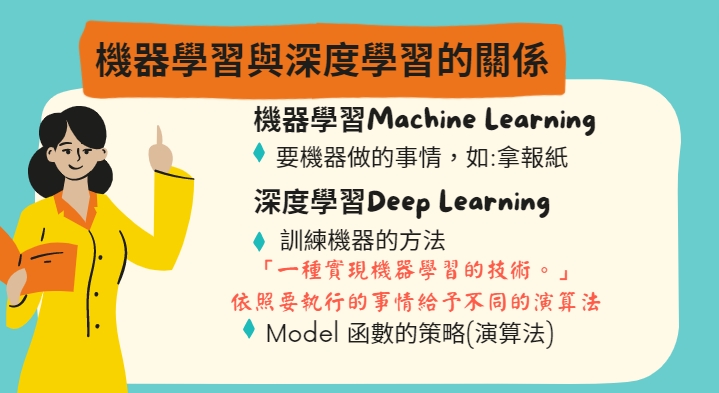

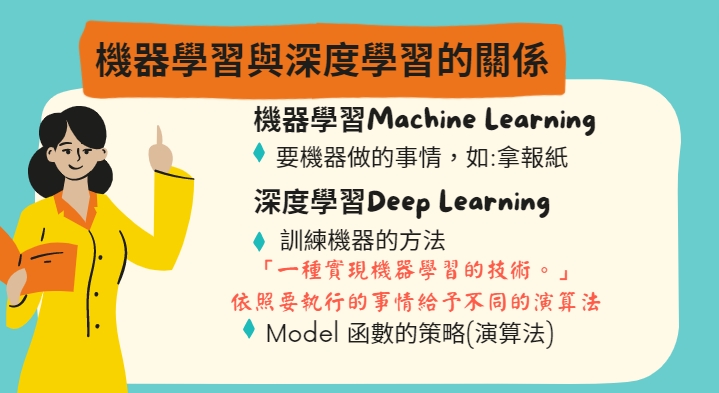

鴻海AI計畫研討:

曹專員:

- 教資科是教育局唯一管資訊和國教團的。

- AI的概念讓老師了解。

- 讓每位老師可以對平台熟悉。

- 生生有平板。

- 有共識在科普閱讀OK,高年級學習也OK,和基金會合作屬於軟性的合作,以體驗概念為主,用營隊和課程補充的方式. (沒有破局的空間)

- 將鴻海的資源轉化成課程的操作。

戴校長:

- 國中小階段培養AI素養。

- 融入新北在地特色。

- 融入領域課程(跨域學習)。

- 用社團、科展、專題或第九節、冬令營或夏令營。

- 純資訊角度,國小要發展新北特色給合AI資源,是否有想法?

- 現場使用開放硬體和軟體,是為了引起學生學習動機。

滋敏老師:

合彥老師:

智婷老師:

- 以應用為主。

- 樟樹合作AI課程規劃和AI教案產出。

相關資源:

相關補充教材與網站:

相關影片:

【上次工作會議或成長研習紀錄】【碧華國小智慧學習網】【智慧學習領航學校工作日誌】

日期:112年1月4日(三)

時間:下午 1:30 – 4:30

地點:電腦教室(一)

簽到單:

工作報告:

研習公告:

行動學習教學分享:

教學組長蔡佳妏老師:

六年1班劉蕎瑜老師:

五年2班鄭佑津老師:

- 校園裡的魔法師-502鄭佑津

- 教學策略:

- PBL:專題導向學習

- 跨領域:國語文、綜合、藝文

- 科技輔助自主學習模式

- 使用資源:

- 教室觸屏、實物投影機、iPad、iPad 觸控筆

- APP:Pages、黑板、愛筆思画X (ibis Paint X)、語音備忘錄、相機

- 教學、學習平台:Google Classroom、Google 雲端硬碟、積點趣教室、學習吧

- 學習資源:

- 訪問校園魔法師:

五年8班吳昭峰老師:

五年10班蔡昌佑老師:

四年1班張雁雲老師:

四年7班吳秀真老師:

四年8班周宛臻老師:

四年10班吳曉萍老師:

四年11班黃崇劭老師:

三年3班李亞壎老師:

三年4班鄭麗美老師:

三年12班江佩霖老師:

三年14班李佳容老師:

二年1班吳金芳老師:

二年17班單韻如老師:

一年9班吳雨倢老師:

六年級英語高伊蓮老師:

五年級藝文禹孟潔老師:

四年級英語陳彥如老師:

二年級健體李春桃老師:

二年級健體陳瓊娟老師:

二年級生活陳郁涵老師:

學習資源:

活動照片:

【上次研習紀錄】

日期:110年12月15日(三)

時間:下午 1:30 – 4:30

地點:永福國小特教中心

公文:

講師:金龍國小劉嘉嘉老師

講義或教材:

相關連結:

【上次研習紀錄】

日期:110年12月22日(三)

時間:下午 1:30 – 4:30

地點:永福國小特教中心

公文:

講師:教研中心詹博文老師

課程內容:

網路資源:

|

|