日期:110年11月23日(二)

時間:9:00-16:00

上課方式:實體課程

講師:李煒老師

公文:

講義與教材:

- 新北市智慧網管分析系統

- 新北市智慧網路管理-Siraya

- 投影片:PRTG_NETWORK MONITOR 設計一個手機監控智慧網管

- 投影片:校園網路管理基礎班有線網路實作研習1123

- Download Packet Tracer | Cisco NetAcad

- 練習檔:20210928new.pkt

常用網管指令:

- ping 8.8.8.8

- ipconfig /all → 查DNS:例如203.72.153.153

- ping 203.72.153.153 -t

- ping 2001:288:2200:121::153 -t

- ipconfig /flushdns

- nslookup

- tracert -d google.com

- pathping 8.8.8.8

- route print

資訊組長必記:以碧華國小為例

- 教育網路骨幹架構

- 光纖連線單位

| 路由器位址 | 子網路遮罩 | 預設閘道 |

| 163.20.210.73 | 255.255.255.248 | 163.20.210.78 |

- 校內:pathping 163.20.210.73

- telnet mail.ntpc.edu.tw 995

網路資源:

- 什麼是DNS? – DNS 簡介– AWS

- DHCP(動態主機設定協定)- 維基百科,自由的百科全書 – Wikipedia

- VPN(虛擬私人網路)- 維基百科,自由的百科全書 – Wikipedia

- RADIUS(遠端用戶撥入驗證服務)- 維基百科,自由的百科全書 – Wikipedia

- IPv4- 維基百科,自由的百科全書 – Wikipedia

- IPv6- 維基百科,自由的百科全書 – Wikipedia

- VLAN簡介

- TCP/UDP埠列表- 維基百科,自由的百科全書

- Windows 10 開啟 Telnet 用戶端

- 建立Port Channel(LACP&PAgP)

相關連結:

- PRTG Network Monitor – Powerful. Secure

- 檔案下載:pub.ntpc.edu.tw

- 新北市資訊業務入口網

- 新北市教網網路流量分析表

- 碧華國小網路流量分析

- TANet 流量統計圖

- TANet 縣網中心流量統計

- 教研中心研習:校園網路管理基礎班(1100511)

- 教研中心研習:新北市校園無線網路架構與維運管理(含實作)(1101012)

- 教研中心研習:新北市校園骨幹網路架構與維運管理(含實作)(1100928)

| Vlan | VID | 路由器位址(網段) | IPv6(網段) | 用途 |

| default | 1 | 10.226.17.254/24 | 2001:288:2213:1::/64 | 網管 |

| Wan | 2 | 163.20.201.137/29 | 2001:288:2201::/124 | 對外網路連線 |

| MGMT | 3 | 10.228.17.254/24 | 2001:288:2213:3::/64 | Cisco WLC IP (10.228.17.1) |

| Lan | 5 | 163.20.169.254/24 | 2001:288:2213:5::/64 | 行政網段 |

| dsa_wan | 8 | 10.253.17.254/24 | 2001:288:2213:8::/64 | DSA-WAN IP (10.253.17.1) |

| Intra-1 | 10 | 10.231.17.254/24 | 2001:288:2213:10::/64 | 電腦教室網段 |

| Intra-2 | 20 | 10.241.17.254/24 | 2001:288:2213:20::/64 | 教學網段 |

| voip | 25 | 10.243.17.254/24 | 網路電話 | |

| wlan | 30 | 10.251.17.254/24 | 無線:TANetRoaming IP移至10.253.17.1 D-Link DWC 2000 |

|

| TANetRoaming | 31 | 10.211.17.254/24 | 無線:TANetRoaming2 | |

| NTPC-Mobile | 32 | 10.213.17.254/24 | 無線:NTPC-Mobile2 | |

| eduroam | 33 | 10.215.17.254/24 | 無線:eduroam2 | |

| class | 34 | 10.217.17.254/24 | 無線:class | |

| wpa2 | 35 | 10.245.17.254/24 | 無線:eduroam | |

| mac-auth | 36 | 10.247.17.254/24 | 無線:NTPC-Mobile | |

| intra-7 | 70 | 10.239.17.254/24 |

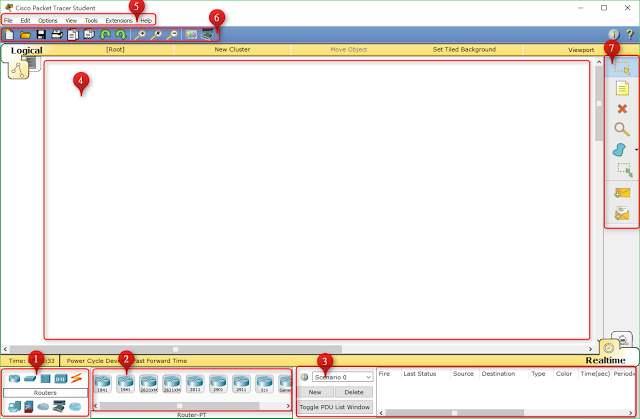

Packet Tracer

- Cisco Packet Tracer 強大的網路模擬器學習CCNA的好幫手

- Packet Tracer Tutorial – CiscoStudents

- Packet Tracer – Wikipedia

- 官方下載網站:Download Packet Tracer | Cisco NetAcad

- 設備種類清單:這個區域是選擇設備種類,點選後 “2區" 也會改變成該設備的型號。

- 各設備型號清單:先顯示出該版本可模擬的設備型號。

- 封包模擬區:可進行各種封包模擬得區域。

- 主要工作區

- 選單區

- 主要工具區

- 次要工具區:由上而下分別為選取、複製、刪除、查詢、繪圖、編輯選取及新增封包測試。