【9月份三重區資訊組長會議】【高中職暨國中小資訊組長會議】【11月份三重區資訊組長會議】

日期:109年12月15日(二)

地點:仁愛國小

公文:

工作報告:

- 新北市九大分區資訊組長專業社群召集學校109年度12月份聯席會議紀錄

- EZSchool

- 親師生平台線上學習點數即日起可換全家點數:https://www.facebook.com/1839278099650322/posts/2859575490953906/?d=n

D-Link AP教育訓練:

- 講義:Smart_room_DNC_教育訓練_ver2

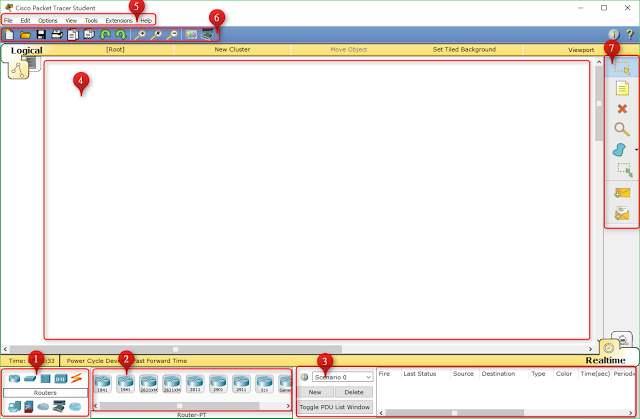

- Nuclias Connect

- 新北市親師生平台 → (身份:資訊組長) → 智慧教室無線網路管理系統

行動學習推動分享:

- 持續經營本校智慧學習網,網站中詳細記錄下行動學習團隊每次工作會議、教授到校指導、課程共備、資訊相關進修研習、課程設計、課程實施過程意見交流和成果發表資料,除了記錄成長歷程,也讓更多團隊成員和校內老師可以自發性且持續性的學習成長。

- 碧華國小109年度智慧學習領航學校工作會議暨成長研習時間表

- 碧華國小智慧學習網-專家指導與研習推廣

- 留下完整行動(智慧)學習歷程紀錄:

- 建置資訊教育、程式教育、創客教育網站,與行動學習、科技教育整合。

- 鼓勵本校行動學習團隊成員能積極參與新北市資訊教育成果發表會。

- 本校行動(智慧)學習工作會議曁成長研習重點:

- 以能實際應用在行動學習的軟硬體教學為主。

- 分享校外研習心得。

- 教研中心:新北市親師生平台應用

- 教研中心:教育雲「教學設計增能研習」

- 教研中心:新北市智慧學習種子教師必修課程:邁向2030的未來教室:新北智慧學習發展

- 新北市資訊教育輔導團

- 高師大數位自造教育

- 教師教學科技增能研習

- 創客教育研習

- 程式教育研習

- 指導、協助老師製作教育部教育雲教案,參加徵選,並上傳至教育大市集。

- 請教授指導本校行動學習教學策略。

- 109年度智慧學習領航學校第1次校內主題跨域課程培訓(教授到校輔導)

- 109年度智慧學習領航學校第2次校內主題跨域課程培訓(教授到校輔導)

- 109年度智慧學習領航學校第1次市級「智慧學習跨領域課程」教學分享會(1090619)(教授到校輔導)

- 109年度智慧學習領航學校第2次市級「智慧學習跨領域課程」教學分享會(1091218)(教授到校輔導)

- 分享智慧學習領航學校月例會參與心得、觀摩其他學校行動學習的推展情形:

- 視訊會議:109年度第1次月例會

- 明志國小:109年度第2次月例會暨市級「智慧學習跨領域課程」教學分享會

- 天生國小:109年度第3次月例會:iPad MDM教學應用

- 鷺江國小:109年度第4次月例會:四年級藝文暨英文跨領域課程公開授課

- 義學國小:109年度第5次月例會:盛源觸控螢幕操作教學

- 碧華國小:109年度第6次月例會:科技化扶助學習×自主學習

- 科技輔導自主學習-數位學習工作坊:

- 本校暑假辦理教師集中培訓:

- 105年度:運算思維 – App Inventor 2 程式設計

- 106年度:Google 應用服務教學應用

- 107年度:Micro:bit

- 108年度:校園影片製作-威力導演17

- 109年度:智高學習實驗室實作課程

- 問題排解:

- iPad 與 MDM 失聯排解:Apple Configurator 2 使用手冊- Apple 支援

- 3台前瞻計畫智慧教室無線基地台安裝後,網路連同1台網路交換器的電腦全都無法上網。:

- 網路VLAN設定錯誤:先了解問題,找出解決方案,然後請教研中心大同駐點工程師協助設定。

- 解決本校 NTPC-Mobile 無法連線問題,與教研中心大同駐點工程師研究解決方法,將全校所有教育局配發之 Dlink 6610 AP設定如下:

- 原 Dlink 6610 AP 使用端連線數為 60,調降為 40。

- 2.4GHz頻段功率設為 20%。

- 5GHz頻段功率設為 100%。

- 原本校 L3 網路交換器 NTPC-Mobile 認證連線數上限為 128 個,調為 1024 個。(本校 NTPC-Mobile 網段已設為 4 個 Class C)

- 發現透過學校網路,無論是有線或無線,教育雲、教育大市集的登入身份常會跑掉的問題,在教研中心上網,卻是一切正常,已向教研中心大同駐點工程師反應此問題,並經下列步驟排解。

- 從學校上網無法正常使用,關閉 IPv6,僅使用 IPv4 上網,恢復正常,研判 IPv6 連網有狀況。

- 從教研中心上網可正常使用,關閉 IPv4,僅使用 IPv6 上網,無法連入本校校園網站,經調整教網路由器設定後,恢復正常。

- 從學校上網,重新開啟 IPv6,一切恢復正常。

109年度新北市智慧學習領航學校期中成果報告

行動學習×科技教育×程式教育:

- 108學年度第一學期科技教育教學與學習及探索活動:程式桌遊海霸

- 108學年度第一學期科技教育教學與學習及探索活動:ScratchJr

- 108學年度第一學期科技教育教學與學習及探索活動:Sphero BOLT入門教學與手機遙控

- 108學年度第一學期科技教育教學與學習及探索活動:mBot入門教學與手機遙控

- 108學年度第一學期科技教育教學與學習及探索活動:Swift Playgrounds

- 108學年度第一學期科技教育教學與學習及探索活動:Swift Playgrounds與科技教育

新北市資訊教育輔導團:

- 109年10月份團務會議:micro:bit v2.0、看藝術學思考

- 三鶯分區輔導暨增能研習:AI人工智慧教學

- 三重分區輔導暨增能研習:國際運算思維歷屆挑戰賽題本教學

- 淡水分區輔導暨12月份團務會議:密室逃脫教學演示:IPAD 基礎操作、相機掃 QRcode、運用 AR 教具搜尋答案、解出運算思維題目。

- 新北市AI種子教師培訓工作坊-AI概念導讀

- 新北市AI種子教師培訓工作坊-AI教學設計元素暨國小科技議題融入國小資教課程設計

- 新北市AI種子教師培訓工作坊-AI工具普及應用

- 新北市AI種子教師培訓工作坊-AI課程設計與實作

行動學習教學分享:

- 105年度行動學習期中成果發表會

- 105年度行動學習期末成果發表會

- 106年度行動學習期中成果發表會

- 106年度行動學習期末成果發表會

- 107年度行動學習期中成果發表會

- 107年度行動學習期末成果發表會

- 108年度行動學習期中成果發表會

- 108年度行動學習期末成果發表會

- 109年度智慧學習領航學校第1次市級「智慧學習跨領域課程」教學分享會(1090619)

- 109年度智慧學習領航學校第2次市級「智慧學習跨領域課程」教學分享會(1091218)

科技輔導自主學習×科技化學習扶助

- 1091023科技扶助學習x自主學習

- 1091211科技扶助學習X自主學習(修正)

- 新北市邁向2030的未來教室精簡版

- 本校承辦科技化學習扶助-新北親師生平台暨學習吧初階研習(1091113)

- (109上)學習吧X新北認證課程研習資訊