【上次研習紀錄】

【資訊工作日誌】【上個月工作日誌】【智慧學習領航學校工作日誌】

1月28日(五):

- 回傳本校安裝大屏的教室位置暨交換器設定表給D-link工程師。

- 持續進行均一教育平台「電腦科學」技能進展上可練習、可升級的技能,目標為所有技能都達到精熟。

1月27日(四):

- 下學期2位老師請育嬰假、1位老師請長期病假,進入校務行政系統校管系統,進行職務移轉。

- 通知五年級學年主任,務必轉知五年1班~7班,在2月7日前將教室內課桌椅集中於教室後方,以利教室黑板的更換作業。

- 請兩位實習老師協助在即將安裝大屏的教室原5埠交換器上張貼要遷移過去的新教室編號標籤。

- 上午,教務處開會:111學年度本校申請為額滿學校,針對111學年度1年級額滿學校新生入學作業規定進行了解與討論,以利下學期相關作業能順利進行。

- 持續進行均一教育平台「電腦科學」技能進展上可練習、可升級的技能,目標為所有技能都達到精熟。

- 廠商來電:

- 60個實物投影機將於2月9日到貨。

- 原2月7日大屏施工期,因黑板無法如期到貨,將延後到開學後。

1月26日(三):

- 九期租賃案電腦到貨、18間大屏教室交換器到貨。

- 交換器教室編號、hostname設錯,重新製作一份正確的清冊,屆時請施工廠商依此清冊修正。

- 持續進行均一教育平台「電腦科學」技能進展上可練習、可升級的技能,目標為所有技能都達到精熟。

- 持續研讀「110學年度新北市健康識能競賽_總題庫」,參加「新北電競王-健康星聯盟Online」網路競賽。

- 送出高師大基地制式課程用公版教具- 5016A智慧數控教具平台(+升壓線)30套運費請購單,貨運預計2月8日到貨。

1月25日(二):

- 持續進行均一教育平台「電腦科學」技能進展上可升級的技能。

- 進行均一教育平台「素養→思考力訓練」技能進展上可練習和升級的技能。

- 下載「110學年度新北市健康識能競賽_總題庫」進行研讀,參加「新北電競王-健康星聯盟Online」網路競賽。

- 請總務處儘速派人至議員辦公室取回本校採購觸控螢幕的議員配合款便簽。

1月24日(一):

- 持續進行均一教育平台「電腦科學」技能進展上可升級的部份技能至等級3、精熟,新增部份技能達到等級1、等級2。

- 繼續進行PaGamO任務:三至六年級寒假作業加值包1。

- 協助下學期即將新接任的學籍組長職務相關資訊作業。

- AVer U50 搭配視訊軟體Google Meet應用:https://www.youtube.com/watch?v=Ob6sbmZTsso

- AVer U50 搭配AVerTouch軟體功能介紹(中文):https://www.youtube.com/watch?v=xmUsH_AwITg

1月23日(日):

- 完成新北市親師生平台→玩遊戲學程式(Code.org):2017 課程C 全部15個階段的習題,做下學期教學準備。

1月22日(六):

- 春節年假後一天111年2月4日(星期五)彈性放假,並於本日補行上班(不補課)。

- 整理資訊中心,準備因應約100台L480電腦和螢幕的回收。

- 以最新 N4640G UEFI Clonezilla 映像檔重灌 1 台 N4640G 電腦。

- 回收學籍組長iPad(BHES-Teacher09),系統重置,APP重灌。

- 安裝兩台行政電腦威力導演20,含所有字型與特效增益集。

- 【漏洞預警】Microsoft 已發布安全更新,以解決多版本 Windows HTTP 遠端程式碼執行弱點,建議請管理者儘速評估更新

1月21日(五):

- 寒假備課日。

- 上午9:00-12:00線上研習:111年度[新北數位學院研習]-燕秋老師教您威力導演20快速入門

- 五年1班3號、10號、11號、22號學生無法正常登入因材網。

- 登入本校教育部因材網校管,學生帳號若班級編號錯誤,改成正確的,否則將帳號刪除。

- 以無痕式視窗,以此學生身份透過親師生平台登入因材網,設定正確的班級、座號。

- 修改學生因材網資料,加上身分證(居留證)末五碼,用於學習扶助對應。

- 在兩位實習老師與資訊老師劉蕎瑜的協助下,以 Clonezilla lite-server 重灌本校3間電腦教室, 共108台N4640G電腦。

- Clonezilla (再生龍) lite-server (輕量伺服器)- 透過網絡批量克隆電腦

- 預計替換全校所有教室內的L480教師電腦,汰換下來的L480電腦,4核心的留用。

- 在李櫟永老師的協助下,更換了11間教室的教師電腦,原L480電腦回收整理清潔,待後續整理。

- N4640G 若要加裝SSD硬碟,原開機系統碟須轉換為GPT磁碟分割表格,方可正常使用。

- 使用工具將原系統碟MBR磁碟分割表格轉換為GPT,系統改以UEFI模式開機。

- 注意:使用工具將原系統碟MBR磁碟分割表格轉換為GPT前,須先將防毒軟體關掉,否則系統會掛掉,得重灌才能恢復。

- 製作最新 N4640G UEFI Clonezilla 映像檔。

1月20日(四):

- 休業式,中午放學。

- 上傳南一電子書至本校教學光碟網站。

- 上傳翰林電子書至本校教學光碟網站。

- 製作最新 N4640G Clonezilla 映像檔,準備重灌 3 間電腦教室所有的電腦。

- 下午,在生教組長與兩位實習老師的協助下,以 Clonezilla lite-server 重灌電腦教室(三)的電腦,其中1台電腦無法開機,後經排解問題後,單獨以 Clonezilla 重灌。

- Clonezilla (再生龍) lite-server (輕量伺服器)- 透過網絡批量克隆電腦

- 推播APP給5台特教班新採購的iPad。

- 五年2班13號、17號學生無法正常登入因材網,出現登入逾時的錯誤訊息。

- 登入本校教育部因材網校管,學生帳號若班級編號錯誤,改成正確的,否則將帳號刪除。

- 以無痕式視窗,以此學生身份透過親師生平台登入因材網,設定正確的班級、座號。

- 修改學生因材網資料,加上身分證(居留證)末五碼,用於學習扶助對應。

- 教育局虛擬機房備份主機升級作業期程規劃如下:

- 第一階段:111年1月21日(星期五)上午11時起至111年1月22日(星期六)下午12時。

- 第二階段:111年1月24日(星期一)上午8時起至111年1月25日(星期二)下午12時。

- 第三階段:111年1月26日(星期三)上午8時起至111年1月27日(星期四)下午12時。

1月19日(三):

- 檢視新北市親師生平台結合各學習平台的寒假作業,並逐一測試。

- 進行PaGamO任務:三至六年級寒假作業及其他任務

1月18日(二):

- 撰寫本校111年度一至五年級班級教室觸控式螢幕採購計畫書,送核章。

- 洽詢教育局110年度班級教室觸控式螢幕採購申請案相關承辦人,討論相關議題。

- 上傳康軒電子書至本校教學光碟網站。

- 登入本校教育部因材網校管,管理本校教師與學生帳號。

- 至教研中心網站下載威力導演20,安裝測試。

1月17日(一):

- 寄出本校_新北市政府教育局網路服務啟用暨異動申請表_Dlink、ZyXEL網路設備_管理帳號給教研中心。

- 至FabLab-NKNU 高師大數位跨域教育基地,線上申請基地制式課程用公版教具:5016A 馬達模組延伸板(教師借用版)。

- 與台師大助教連繫,申請1條USB升壓線。

- 研究本校影印機伺服器管理網站myQ各項功能。

- 繼續進行均一教育平台「電腦科學→程式設計→Scratch玩程式」教學研究,完成技能進展上部份技能達到等級1、等級2。

- 填寫「STEM+A數位跨域教育扎根計畫」問卷。

1月14日(五):

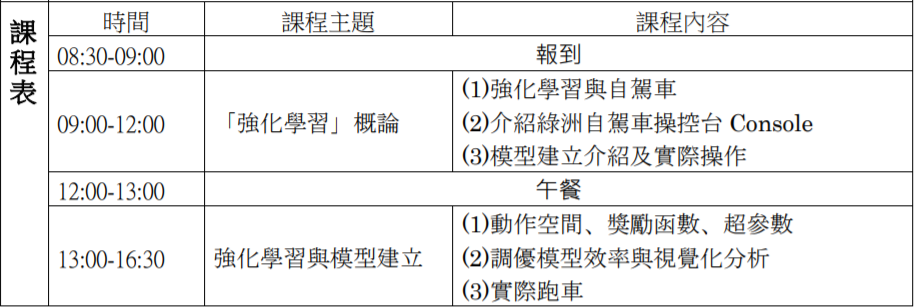

- 至永平高中參加研習:2022【強化學習】技術(1110114)

1月13日(四):

- 至新北市教研中心支援教育局校務行政系統驗證小組。

- 至FabLab-NKNU 高師大數位跨域教育基地,線上申請基地制式課程用公版教具:5016A智慧數控教具平台(+升壓線),替換掉原高師大馬達與感測器平台教具,與高師大合作,下學期進行教學和推廣。

- 送出本校_新北市政府教育局網路服務啟用暨異動申請表_Dlink、ZyXEL網路設備_管理帳號

1月12日(三):

- 本校期末考第二天。

- 12:30舉行教師會議,佈達下列事項:

- 寒假期間六年1-11班及五年1-7班教室黑板更新為數位黑板,為使工程順利,請這幾班導師在學生放寒假前,將教室內課桌椅集中擺放在教室後方,以利施工。

- 寒假期間電腦教室電腦將進行更新作業,原電腦教室中的電腦將配發到各教室,替換掉所有教室中的教師電腦。請全體老師在放寒假前,務必將教室中的教師電腦個人資料備份好,下學期一開學即進行電腦更換作業。

- 教室中原無教師電腦的老師,可重新請領電腦使用。

- 此次更新教師電腦作業,暫不包括特教班、幼兒園所屬教室。

- 上校務行政系統,完成本學期任課班級的學生成績登錄。

- 圖書館3樓安裝1台Dlink 2590 AP,並請蔡東霖老師進行實測。

- 圖書館3樓大門右前下方最後2個網點故障,待檢修。

- 教務處16埠圓剛充電櫃,加裝電子定時器插座,白天開電源,晚上關電源。

- 收回原配發給教務主任的第7代 iPad,改配發給李佳容老師。

- 註:iPad 收回後,系統予以重置,APP重派,作業系統升級至最新版 iPadOS 15.2 版。

1月11日(二):

- 本校期末考第一天。

- 校務行政系統線上填報:9期電腦作業系統及廣播管理系統選擇

- 上午,新北市政府教育局九期電腦租賃案說明會(線上)

- 下午,至明志國中參加:國中小科技領域小組參與Google計畫與鴻海AI計畫討論會議

- 四年14班借用75吋移動式觸控螢幕。

1月10日(一):

- 重灌資源班劉秉樺老師教師電腦 L480,進行系統更新、應用軟體更新,製作最新 Clonezilla 映像檔。

- 【漏洞預警】Google Chrome與Microsoft Edge瀏覽器存在多個高風險安全漏洞(CVE-2022-0096~0118、0120、21929~21931、21954及21970),允許攻擊者遠端執行任意程式碼,請儘速確認並進行更新!

- 【漏洞預警】VMware 發布多個產品的安全更新,建議請管理者儘速評估更新!

1月7日(五):

- 上午10:30,華電廠商代表、工程師至校進行新北市前瞻計畫WiFi案工程完工複驗事宜。

- 最後處理F101教室網路佈線問題,完成複驗。

1月6日(四):

- 上午9:00,教育局大屏案黑板廠商到校場勘。

- 10:00,教研中心詹博文輔導員到校協同場勘。

- 下午1:30,本校教育局前瞻計畫整合控制器案,教育局驗收,教育局和青山國中小相關承辦人、NEC廠商代表、捷達工程師至校。

- 抽驗A401(六年7班)、H106(一年一班),兩間教室整合控制器發生的問題,捷達工程師皆當場解決,順利驗收通過。

- 請捷達工程師更換B404(四年13班)教室整合控合制接電腦和螢幕的2條HDMI線為5米長線。

- 驗收後開會地點:會議室。

- 上傳本校-新北市110年度公立高中職暨國中小觸控式螢幕採購案建置調查表、學校安裝大屏教室位置圖及相關表件給宏碁。

1月5日(三):

- 至淡水國小參加:新北市110學年度第1學期國小資訊教育輔導團淡水分區輔導(1110105)

- 華電工程師至校進行新北市前瞻計畫WiFi案工程修正與補土。

- 請實習老師賴維萱協助逐間教室檢查、驗收:51間教室皆已更換網路線,並加上壓條,但補土情形不佳。

- 規劃本校大屏建置案:

- 新交換器安裝教室位置、IP、hostname。

- 原5埠交換器搬移的教室位置、新hostname。

- 下載並安裝2台MAC mini影印機驅動程式,顯示詳細資訊:修改預設組。

- 工作紀錄檔:啟用使用者代碼。

- 印表機功能:彩色模式:黑白。

1月4日(二):

- 送出本校-新北市110年度公立高中職暨國中小觸控式螢幕採購案建置調查表,進行核章。

- 上午,新北市九大分區資訊組長專業社群召集學校110年度1月份聯席會議紀錄

- 下午至教研中心參加:110學年度第1學期國小資訊教育輔導團111年1月份團務會議(1110104)

1月3日(一):

- 上午10:30,於本校會議室舉行111年1月份擴大行政會議。

- 清查本校所有新進影印機安裝設定情形:安裝位置、機型、IP。

- 上傳110學年度下學期翰林英語電子書至本校教學光碟網站。