|

|

【上次研習紀錄】

日期:110年9月15、22、29日(三)

時間:下午 1:30 – 4:30

地點:永福國小特教中心

公文:

講師:育林國中林士立老師

程式語言:javascript、PHP

程式框架:Laravel

課程內容:

第1節:

- 開發環境建置,使用 laragon

- 初始化 Laravel 專案

- 資料庫規劃與建置

- 使用 seed 建立初始資料

第2節:

- 基本登入登出功能

- Excel 參賽名單匯入,同時建立帳號密碼與參賽隊伍資料

第3節:

- 完成 Excel 參賽名單匯入

- 基本登入登出功能

- 系統設定調整

- HTTP 路由

- 視圖(View)

- Blade 模板

- HTTP 控制器

- HTTP 中介層

相關連結:

影音教學:

日期:110年9月28日(二)

時間:9:00-16:00

主題:新北市校園骨幹網路架構與維運管理(含實作)

上課方式:實體課程

講師:李煒

公文:

講義:

相關連結:

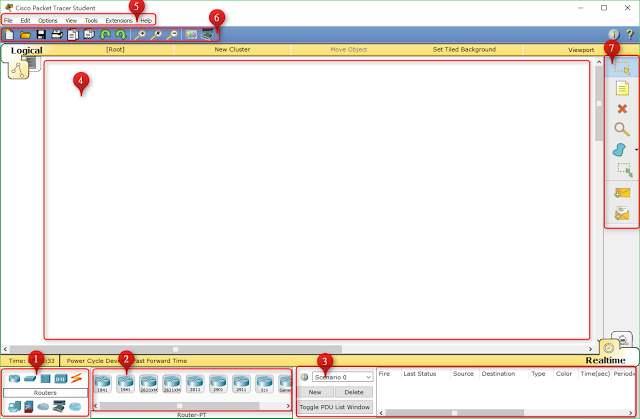

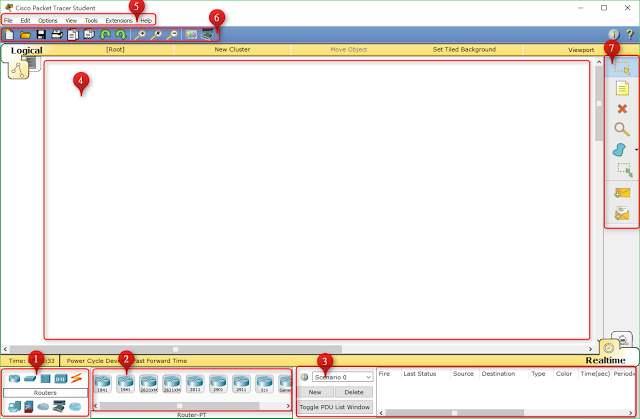

Packet Tracer

- 設備種類清單:這個區域是選擇設備種類,點選後 “2區" 也會改變成該設備的型號。

- 各設備型號清單:先顯示出該版本可模擬的設備型號。

- 封包模擬區:可進行各種封包模擬得區域。

- 主要工作區

- 選單區

- 主要工具區

- 次要工具區:由上而下分別為選取、複製、刪除、查詢、繪圖、編輯選取及新增封包測試。

教學影片:

【上一次三重區資訊組長會議】【新北市資訊業務入口網】【新北市資訊教育論壇】

日期:110年9月28日(二)

地點:仁愛國小

公文:

工作報告:

成長研習:

SSL憑證安裝:

智高積木:

行政院國家資通安全會報技術服務中心

漏洞/資安訊息警訊

| 發布編號 |

NCCST-ANA-2021-0000441 |

發布時間 |

Fri Sep 24 10:04:31 CST 2021 |

| 事件類型 |

漏洞預警 |

發現時間 |

Thu Sep 23 00:00:00 CST 2021 |

| 警訊名稱 |

VMware vCenter存在多個安全漏洞(CVE-2021-21991~21993、22005~22020),允許攻擊者遠端執行任意程式碼,請儘速確認並進行更新 |

| 內容說明 |

研究人員發現VMware vCenter存在多個安全漏洞(CVE-2021-21991~21993、22005~22020),遠端攻擊者可針對特定埠號利用漏洞上傳特製檔案,進而執行任意程式碼 |

| 影響平台 |

漏洞影響平台版本如下:

vCenter Server 6.5版本至6.5 U3q版本(不包含)

vCenter Server 6.7版本至6.7 U3o版本(不包含)

vCenter Server 7.0版本至7.0 U2d版本(不包含)

Cloud Foundation (vCenter Server) 3.0版本至3.10.2.2版本(不包含)

Cloud Foundation (vCenter Server) 4.0版本至4.3.1版本(不包含) |

| 影響等級 |

高 |

| 建議措施 |

VMware官方已針對這些漏洞釋出更新程式,請各機關聯絡設備維護廠商或參考以下網址進行更新:

https://www.vmware.com/security/advisories/VMSA-2021-0020.html |

| 參考資料 |

- https://www.vmware.com/security/advisories/VMSA-2021-0020.html

- https://thehackernews.com/2021/09/vmware-warns-of-critical-file-upload.html

- https://www.ithome.com.tw/news/146841

|

|

| 此類通告發送對象為通報應變網站登記之資安人員。若貴 單位之資安人員有變更,可逕自登入通報應變網站(https://www.ncert.nat.gov.tw)進行修改。若您仍為貴單位之資安人員但非本事件之處理人員,請協助將此通告告知相關處理人員。

如果您對此通告內容有疑問或有關於此事件之建議,請勿直接回覆此信件,請以下述聯絡資訊與我們連絡。

地 址: 台北市富陽街116號

聯絡電話: 02-27339922

傳真電話: 02-27331655

電子郵件信箱: service@nccst.nat.gov.tw |

日期:110年9月24日(五)

時間:上午 9:00-12:00

地點:線上研習

公文:

微課程教學分享:

新北市三重區碧華國小邱昭士老師:

線上會議工具:Microsoft Teams

|

|