【上一次三重區資訊組長會議】【新北市資訊業務入口網】【新北市資訊教育論壇】

日期:110年4月20日(二)

地點:仁愛國小

公文:

工作報告:

相關資源:

成長研習:

舊網頁轉移至黑快馬經驗分享:

- 教研中心研習:校園無障礙網站管理(1090819)

- 教研中心研習:虛擬機房管理實作(1090811)

- 虛擬機房:https://idc.ntpc.edu.tw

- 親師生平台:https://pts.ntpc.edu.tw

- 新北市政府教育局校園 DNS / DHCP 管理平台:https://webdns.ntpc.edu.tw

- 工具軟體下載:WinSCP、XSHELL

- Dreamweaver 教學

CentOS firewall-cmd 指令:

- firewall rich rules

firewall-cmd –list-all

firewall-cmd –add-rich-rule="rule family="ipv4″ source address="163.20.xxx.xxx" service name="ssh" accept" –permanent

firewall-cmd –add-rich-rule="rule family="ipv4″ source address="163.20.xxx.0/24" service name="ssh" accept" –permanent

firewall-cmd –add-service=ssh –permanent

firewall-cmd –remove-service=ssh –permanent

systemctl restart firewalld

黑快馬自訂網頁:使用 iframe

<iframe frameborder="0″ width="100%" src="…" title="…" id="frameid"></iframe>

<script language="javascript">

function reSize(){

parent.document.all.frameid.height=document.body.scrollHeight;

}

window.onload=reSize;

</script>

台科大圖書公司產品介紹:

MOSME 行動學習一點通

台科大圖書創客相關圖書(包含相關教學資源)免費下載服務系統

- 教師會員註冊

https://youtu.be/xr8jhprpiaU - 圖書開通申請

https://youtu.be/Nr4wp4IbTCw

mBot2智慧機器人

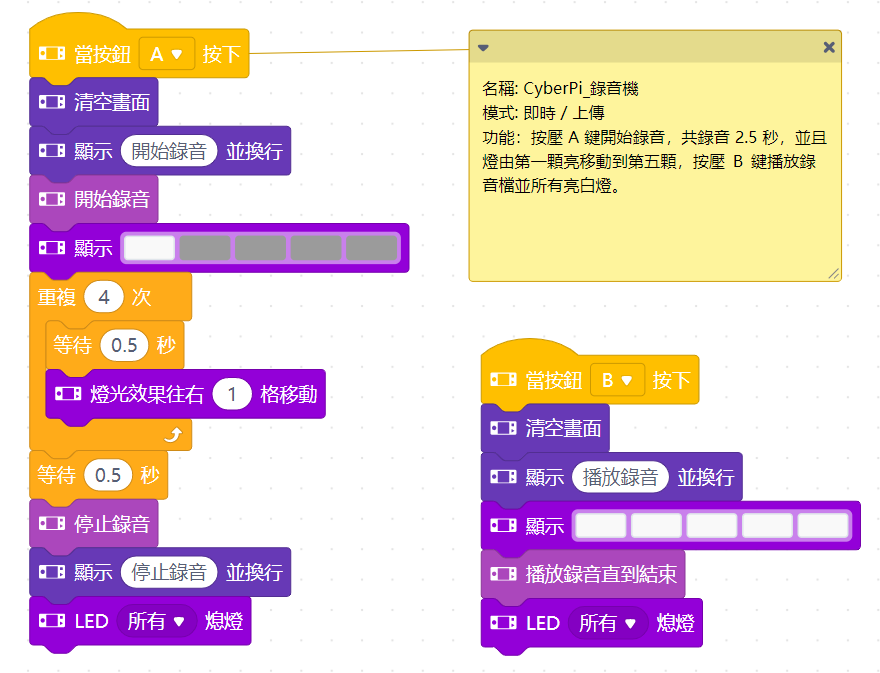

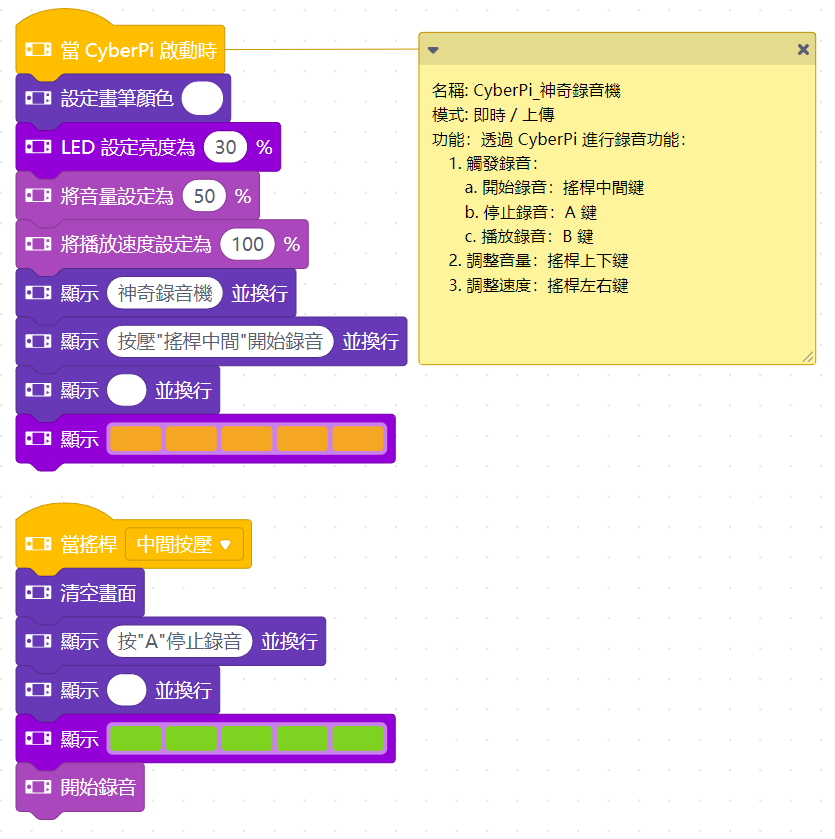

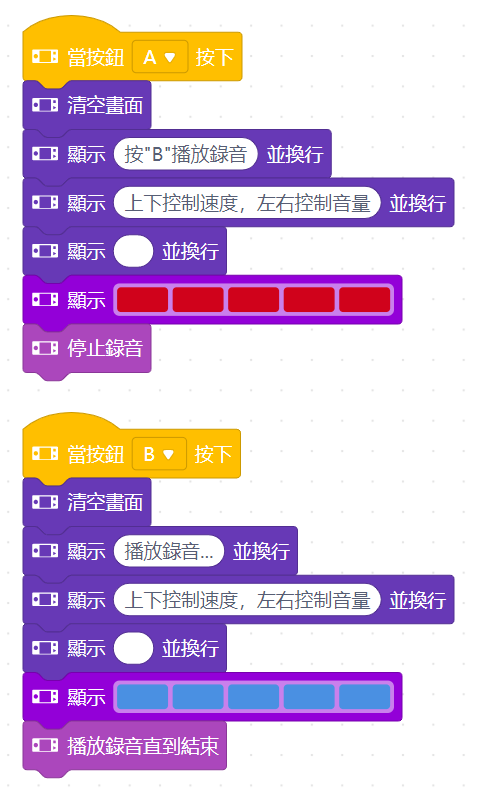

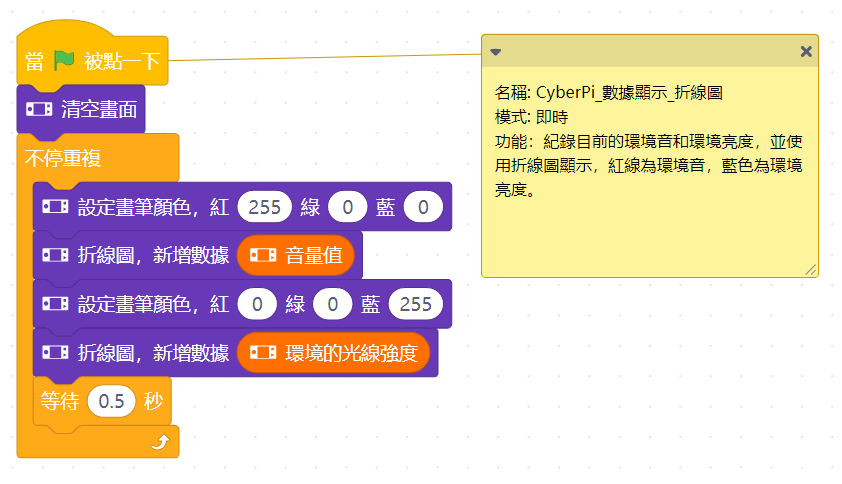

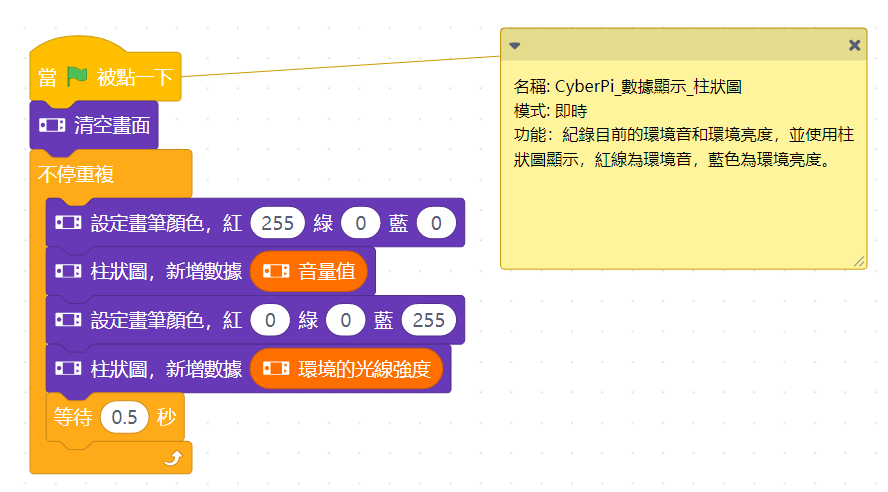

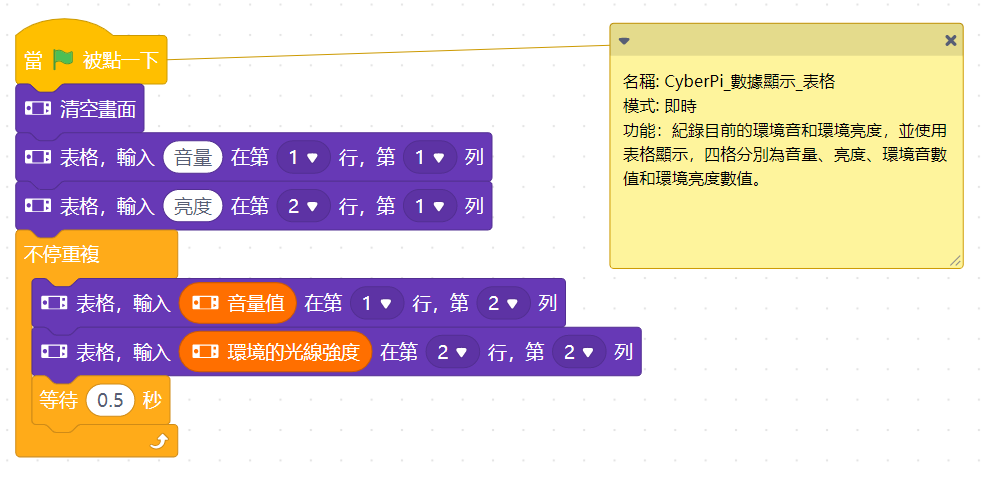

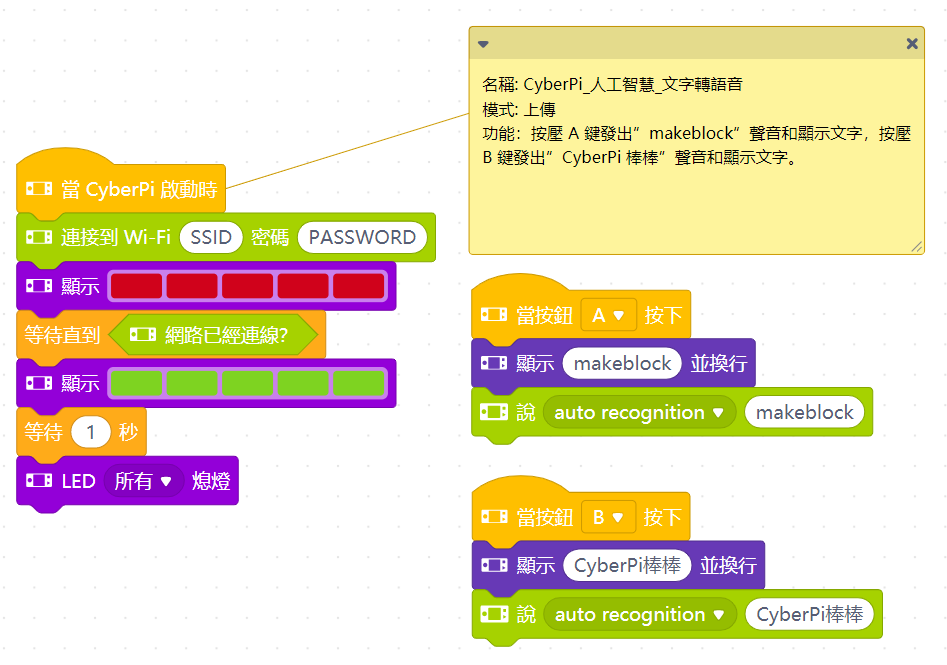

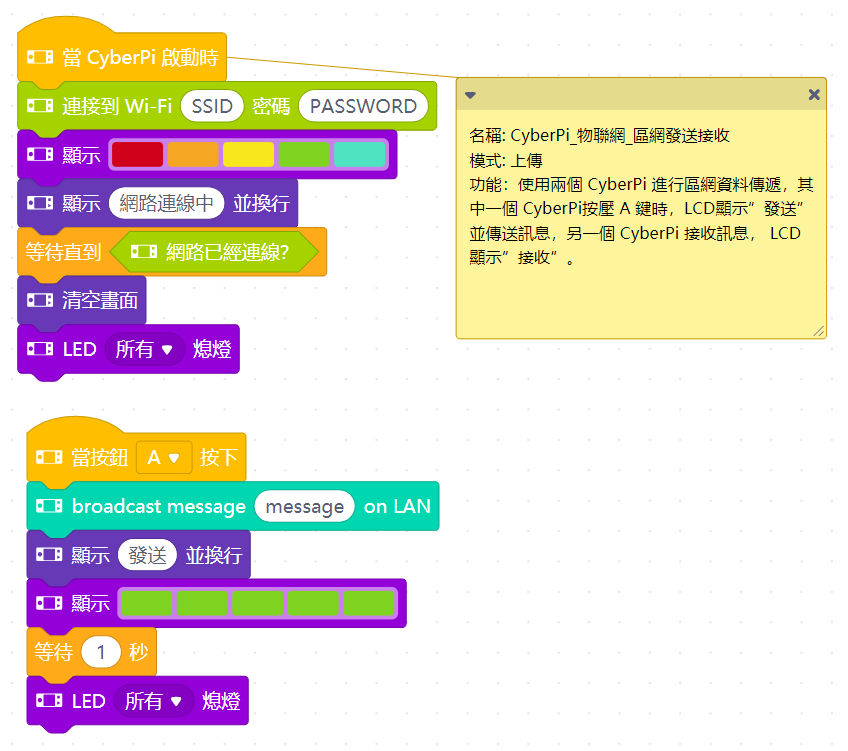

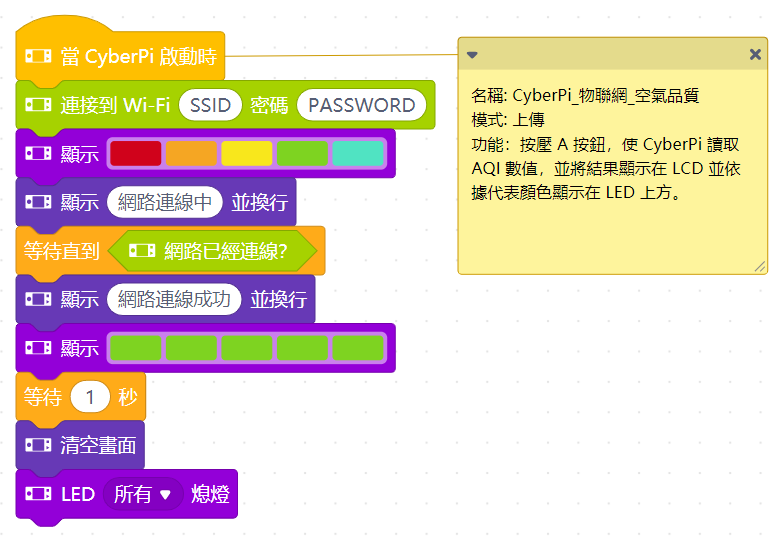

用 mBlock 玩 CyberPi 編程學習遊戲機:

- 簡報:教師研習_CyberPi_20210420.pdf

- 範例:教師研習_CyberPi_仁愛國小_20210420.zip

- CyberPi 童芯派介紹_ver0.3.0(baseV1.2)

- 新北資訊組長_20210316_CyberPi_AI_NEW_教案

- mBlock 官方網站