|

|

日期:111年3月22日(二)

時間:9:00~12:00

地點:線上會議

公文:

會議紀錄:

- 行政報告

- 伙伴進行各章節報告、指導老師回饋。

- 意見交流與討論。

- 組長總結

重點提示:

- 送印的圖檔,解析度至少要 300 dpi,最好用 *.tif 檔。

- 雲端硬碟文件中的圖,要使用 *.png 或 *.jpg 才能正常顯示。

- 雲端硬碟文件中的圖要註明圖檔名稱,名稱編號前要加類別,例如發表是G,圖檔名稱要取做 g01, g02…

- 雲端硬碟文件中前面的範例,和與你分到的章節不相關的部份,請刪除。

- 雲端硬碟各章資料夾中加一個範例資料夾,放文件中用到的範例檔和文字檔,以利製作教學錄影時使用。

- 使用到電子郵件或姓名不必遮蔽。

- 每一章前加「本章學習重點」。

- Google 產品名稱要一致,儘量採用中文名。

下次會議(定稿):

日期:111年3月2日(三)

時間:下午1:30-4:30

公文:

Google meet會議室:

本校3人得獎:

- 新北市109學年度國中小資訊科技優良教案徵選:優等邱昭士老師

- 新北市110年度數位學習創新教案徵選PBL組:特優高伊蓮老師、甲等鄭佑津老師

流程簡報:

教案分享簡報與活動照片:

教案分享簡報:

活動照片:

【資訊工作日誌】【上個月工作日誌】【智慧學習領航學校工作日誌】

3月31日(四):

- 至新北市教研中心支援教育局校務行政系統驗證小組。

- 請教研中心大同工程師協助將本校Forti AP上的2.4G頻段關掉,僅保留5G頻段。

- 僅設NTPC-Mobile、NTPC-MLearning兩個SSID,皆採Bridge模式。(NTPC-Mobile採MAC認證)

- 文華黑板廠商至校了解板擦上的抹布容易破的問題。

- 與宏碁潘經理討論本校教室觸屏驗收事宜。

3月30日(三):

3月29日(二):

3月28日(一):

- ASM增購「七巧板 王」APP,推播給B車30台iPad。

- iPad D22重置後更新項目:iPadOS 最新版。

- iPad B26、D05、D17清除所有內容和設定、重新設定、推播APP、更新項目:iPadOS 最新版。

- 配發 L4630G 電腦1台給工友連小姐。

- 李春桃借用E車iPad 30台,進行行動學習教學。

3月26日(六):

3月25日(五):

- 教室盛源觸控螢幕內建班級分組抽籤功能,試做601、602、603班級人員EXCEL匯入檔,分別安裝至601、602、603,匯入成功。

- 本市學校端DNS服務轉移作業:公文111E0001771.pdf

- D204教室AP無法正常連線,教室POE交換器改接另一個獨立電源,恢復正常連線。

3月24日(四):

- 至新北市教研中心支援教育局校務行政系統驗證小組。

- 完成一份因材網應用教學教案。

- 如何啟用教育部的教育雲帳號-終身有效-呂聰賢

- 「藝才班招生報名」暫放在學校首頁左方主選單。

- 群準工程師來電告知:

- 已升級電腦教室(一)、(三)群準軟廣系統版本至最新版:對學生遠端管理時,教師端管理程式會自動縮小,被管控的學生端電腦鍵盤、滑鼠會被鎖定,教師端管控視窗會放大至全螢幕,以利老師教學。

- 電腦教室(三)製作新節點,解決新注音輸入法異常問題。

3月23日(三):

- 上午,2名群準工程師至校解決群準硬式廣播系統問題。

- 解決電腦教室(一)群準硬廣問題。

- 電腦教室(三)10號學生機開機正常,重新設定線路,再觀察是否還會有黑屏問題。

- 試做因材網應用教學教案

- 下午,舉辦教師研習:教室觸屏操作研習(1110323)

3月22日(二):

3月21日(一):

- 完成「新北Google教育手冊-發表」初稿,送件。

- 上午11:00,2名群準工程師至校維修本校電腦教室(一)、(三)群準硬廣問題。

- 更換電腦教室(一)部份群準硬廣控制盒、廣播盒和線路,但系統仍舊有問題,約週三上午10:30再來做後續處理。

- 電腦教室(三)學生機STC010硬廣線路有問題,尚未處理好。

- 下午,請工友王維堅先生協助將 5 台已修復的 Dlink 6610 AP,裝回教室天花板,恢復正常工作。

- D204教室Dlink DAP-2682 AP 無法連上網路,將交換器上Uplink線改接到第1埠,其他網路線重插拔,恢復正常上網。

- 教室大屏驗收問題,向宏碁潘經理反應。

- 三年7班報修教室實物投影機AVer U50,無法正常連線使用,已向原廠報修:

- 先以其他教室實物投影機的USB線取代,檢查是否為USB線的問題

- 檢查結果確實是USB線的問題,立即向AVer原廠反應。

3月20日(日):

- 發現本校Google mail無法正常收發信件,經查明為因本校申請微軟 Office 365 A1免費方案,在DNS上設定了微軟信件設定,將其移除後,恢復正常。

- 續編撰新北Google教育手冊-發表。

3月18日(五):

- Synology NAS 網站維運(1110318)

- 上午,群準工程師至校解決群準硬廣、軟體相關問題。

- 與總務主任討論:校務行政系統【經費概算】模組管理權應歸屬誰?(管理權可設定「簽核設定」且可看到本校所有送審的經費概算)

- 申請本校微軟 Office 365 A1免費方案。

3月17日(四):

- 至新北市教研中心支援教育局校務行政系統驗證小組。

- 群準工程師至校維修電腦教室(一)STA-002、STA-010兩台學生機及電腦教室(三)STC-010黑屏問題。

- 親送本校5台故障的Dlink 6610 AP至大觀國中教研中心,請大同駐點工程師維修,當日修復後,隨即拿回學校。

- 110年度校園資通安全維護計畫暨相關附件核章完畢,掃描成PDF檔,上傳至新北市校園資安業務管理系統。

- 編撰新北Google教育手冊-發表。

- 升級 2台 Mac mini 、1台MacBook Air 作業系統至 iOS 12.3

- 升級 Apple MDM Server 版本至 5.12.1

- 測試2台7代 iPad、2台9代iPad升級作業系統至iPadOS 15.4

- 學校申請微軟 Office 365 A1免費方案-呂聰賢

- Office 365 A1教育方案申請網址:

https://www.microsoft.com/zh-tw/microsoft-365/academic/compare-office-365-education-plans?fbclid=IwAR1M4CYZDJdfiEwjSzpX9yDnVe9VqGIbHDUEFRsrtg12FWSoMGBLQ7sm6kU&activetab=tab:primaryr1

3月16日(三):

3月15日(二):

3月14日(一):

- 電腦教室(一)群準硬廣、軟廣:

- 學生機STA-02、STA-10無法正常顯示畫面,無法使用學生廣播。

- 軟廣畫面會延遲,顏色會變且有重影。

- 電腦教室(一)安裝AP 1台。

- Apple MDM Server 設定:

- F車F03、F10推播新APP。

- F車F01-F15,另設「輔導處」裝置群組。

- D車D11、D18重新納管、APP重新推播。

- C車C04網路連線失敗重設。

- E車iPad剩E12、E24未連線。

- A、B、C、D、E、F車所有iPad,安裝更新項目:iPadOS 15.3.1。

- 下午1:30,宏碁派2名工程師至校場勘17台LevelOne 5Ports 交換器的安裝位置,確認施工的方式與所須的材料。

- 下午4:15,信業工程師至校指導電腦教室(二)軟體派送與雲端伺服器操作的方法,並解決一些問題。

3月12日(六):

3月11日(五):

- 線上填報:教育部中小學數位學習精進方案「數位內容」開發需求調查-國民小學

- A充電車A12 iPad,系統重置,重新納管。

- MDM Server 中A12原設定無法正常重置、納管,得個別設定。

- 一年7班教室接整合控制器音源輸出有問題,電腦輸出音源線改跳過整合控制器,直接接擴大機輸出。

- 在李櫟永老師協助下,伺服器Program改接舊型傳統硬碟,可正常開機,順勢將記憶體升級至8GB。

- 移除原2條ECC 2GB RAM,換成另4條2GB RAM。

- 雖可用舊型傳統硬碟開機,系統為Windows 10,但無法偵測到磁碟陣列。

- 發本校「新北市111年度公立中小學申請補助觸控式螢幕」申請正式公文至教育局。

- 規劃升級4個處室、藝才班辦公室舊電腦:今日升級教務處、學務處各1台公用電腦和輔導處社工師電腦。

3月10日(四):

- 至新北市教研中心支援教育局校務行政系統驗證小組。

- A充電車A04、A23、A26,共3台iPad,系統重置,重新納管。

- MDM Server 中 A04、A23、A26 原設定無法正常重置、納管,得一一個別設定。

- 本校「新北市111年度公立中小學申請補助觸控式螢幕」申請表及相關表件,送校內核章程序。

- 下午4:20,Dlink工程師至校解決A504教室交換器組態設定問題。

3月9日(三):

3月8日(二):

- 上午,參加線上研習:行政院國家資通安全會報資通安全作業管考-111年度校園資通安全維護計畫實作探討

- 下午,參加線上研習:行政院國家資通安全會報資通安全作業管考-管考系統操作與填報說明

- 【新北市谷歌教育帳號共用雲端硬碟服務關閉暨個人雲端硬碟空間整理通知】

- 為因應谷歌公司Google Workspace for Education儲存空間新政策於111年7月1日生效,本市將於111年4月1日起停止「共用雲端硬碟」新增功能,並於111年6月1日起關閉「共用雲端硬碟」服務及清除資料,且個人雲端硬碟空間須於111年6月30日前將使用量整理至20GB以下。

- 本項服務政策異動影響範圍:全市各級學校教職員工生(含有校務帳號之志工、家長)及本局各科室(含轄下單位)人員。

- 詳見附件或新北市谷歌教育帳號服務內容說明:

https://mis.ntpc.edu.tw/p/405-1001-5933,c865.php?Lang=zh-tw

http://lbcs.imc.ntpc.edu.tw/files/1646722867287.zip

- 學校向微軟申請免費的Office 365 A1方案,每位老師即可擁有 1TB的OneDrive個人雲端儲存空間。

- Office 365 學校系統管理人員,可以在後台設定每位老師,預設5TB 雲端儲存空間:

- 李櫟永老師協助重灌5台N4640G電腦系統:UEFI-Win11+Office2021。

- 下午約4點,伺服器Program系統突然當掉,無法正常開機。

- 檢視並設定搭配教室觸屏的18台Dlink交換器hostname,少數幾台未能設定好,已直接予以設定,A504教室交換器仍舊Ping 不到。

3月7日(一):

3月5日(六):

- 上午,本校承辦全國音樂比賽合唱、口琴、直笛團體賽,擔任工作人員。

- 比賽結束,夥同教務主任回收此次支援比賽的5套電腦N4640G、2台交換器、1顆AP、壓條、數條電源線、網路線、延長線、VGA線。

3月4日(五):

- 本校承辦全國音樂比賽合唱、口琴、直笛團體賽,擔任工作人員。

- 親至教室,再次確認AP故障情形,線上報修。

- 在李櫟永老師協助下,完成21台L4630G電腦系統重灌工作:UEFI-Win11+Office2021。

- 整理18間安裝觸屏教室的剩餘料件和備品。

3月3日(四):

- 本校承辦全國音樂比賽合唱、口琴、直笛團體賽,擔任工作人員。因停電,今日所有賽程順延。

- 上午約9點半,學校突然停電,緊急關閉電腦機房幾台重要的伺服器與工作站。

- 上午約11點,學校復電,進電腦機房打開已關機的伺服器與工作站,並一一檢查骨幹交換器、伺服器,教室交換器與AP:

- 伺服器、工作站、行政電腦正常。

- 電腦教室電腦、伺服器正常,但信業廣播系統有點異常。

- 骨幹交換器、教室交換器正常。

- 教室AP:Dlink DWL-6610 故障5台,亮紅燈。

- 教室AP:Dlink DAP-2682 故障1台。

- 四年1班教室電腦因斷電造成BIOS設定還原,已重新設定。

- 合志工程師送高架地板吸盤到校。

- 宏碁工程師打電話關切本校電腦教室廣播系統與觸屏黑板安裝使用情形。

3月2日(三):

- 本校承辦全國音樂比賽合唱、口琴、直笛團體賽,擔任工作人員。

- 上午10:30-11:30,1名盛源工程師至校協助指導老師使用觸屏,並記錄本校教室黑板與觸屏之間縫隙太大的情形。

- 下午1:30-4:30,參加線上會議:新北市創新教案徵選活動頒獎典禮(1110302)

- 下午,2名捷達工程師至校,處理本校連接整合控制器電腦更換後一鍵開關機失效問題,並解決部份教室聲音問題。

- 下午,華電工程師從遠端將本校9台Cisco WS-C2960L-48PQ-LL交換器,版本從15.2(6)E升級至15.2(7)E2。

3月1日(二):

- 3月1日至5日,本校承辦全國音樂比賽合唱、口琴、直笛團體賽,擔任工作人員。

- 音樂廳1台網路交換器故障,網路不通,緊急更換1台。(故障原因可能是因為音樂廳消毒,機器受潮所致。)

- 參賽人員異動:更新音樂廳2部電腦計時、報幕程式和成績統計中心3部電腦計分系統。

- 比賽現場錄影資料備份。

- 上午,至五年3班~五年7班教室,一對一指導各班導師新黑板與觸屏的簡易操作方法。

- 與宏碁工程師連繫並做簡易維修處理:

- 部份教室黑板與觸屏之間縫隙太大,超過0.5公分。

- 18台Dlink交換器hostname未改,其中A501教室交換器網路不穩,A504教室交換器Ping不到。

- 部份教室連接觸屏的電腦舊線路未理線。

- 與Dlink工程師連繫,告知本校教室交換器的問題,經線上處理後,確認A504教室交換器必須派人至校處理。

- 至A501教室將交換器uplink網路線,重新插拔確實後,問題解決。

- 至A504教室將交換器的實體連接情形,告知Dlink工程師,並將該交換器斷電重開,問題依然。

- A504教室(五年6班)整合控制器連接電腦的音源線頭斷了,已線上報修。

【智慧學習網】【資訊中心工作日誌】【智慧學習領航學校工作日誌】

7月31日(日):

- 完成本校參加「新北市111年度國中小資訊科技優良教案徵選」教案修改作業。

7月30日(六):

- 原2節課教案,增為4節課,修改本校參加「新北市111年度國中小資訊科技優良教案徵選」教案。

7月29日(五):

- 上午,晶盛工程師至校進行【教育部生生用平板】專案驗收。

- 繼續撰寫本校參加「新北市111年度國中小資訊科技優良教案徵選」教案。

7月27日(三):

7月26日(二):

- 繼續撰寫本校參加「新北市111年度國中小資訊科技優良教案徵選」教案。

- 本校「新北市111年度國中小資訊科技優良教案徵選報名表」送核章。

- 演講廳AP今晨復電,網路連通。

- C301、C302、C304、D304、D305 教室AP,網路仍不通,請工友協助檢查。

- 若AP亮紅燈,拆下來送資訊組維修。確認結果,5台AP全都亮紅燈。

- 為使明日【教育部生生用平板】專案驗收順利,請晶盛工程師協助將本校Jamf Pro管理平台中多納管的1台iPad,移出本校。

- 合志工程師送本校採購的桌上型麥克風和定時器至校。

7月25日(一):

- 與總務處幹事連繫後,確認教室LevelOne交換器和AP斷訊的原因,乃因學校景觀工程接電斷電,卻未復電所致。

- 開始撰寫本校參加「新北市111年度國中小資訊科技優良教案徵選」教案。

7月23日(六):

- 不明原因,上午約10:30,下列教室LevelOne交換器和AP斷訊:

- C301、C302、C304、D304、D305、演講廳。

7月21日(四):

- 上午,華電工程師會至校維修 H302教室 LevelOne 交換器:更換1台已修復的良機。

- 因牆壁上的螺絲頭過大,交換器掛不上去,若勉強掛上去,恐傷到內部的電路板。

- 本校自行換上適切的螺絲釘,並將交換器掛上去。

- 發現H302教室左側網點不通,此網點連結上層交換器(Cisco 交換器)第15埠,至新北市政府教育局資訊設備報修系統報修。

- 繼續向學務處借用brother標籤列印機,列印 【教育部生生用平板】專案 iPad 觸控筆標籤。

- 請李櫟永老師協助黏貼B充電車上30台iPad標籤紙。

7月20日(三):

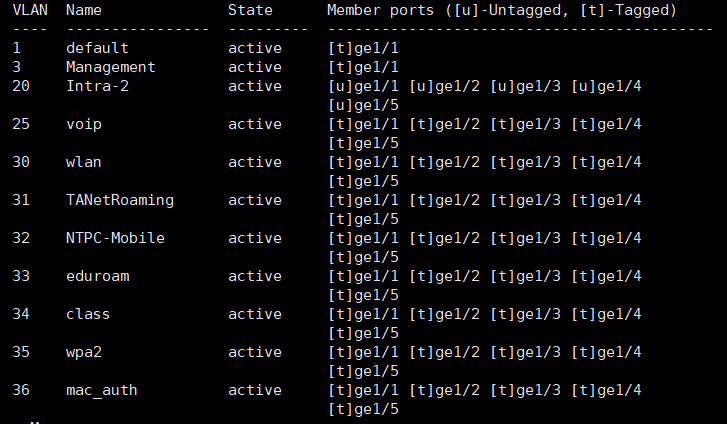

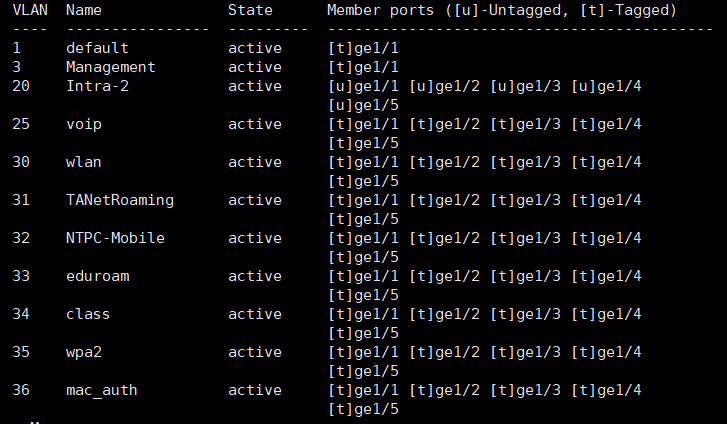

- 請教研中心華電駐點工程師協助,將本校安裝至新教室的17台 LevelOne 交換器,將其 Port 2-Port 5 的 vlan 設定,加上 VLAN Tag:VLAN 30-36,名稱比照本校交換器 Dlink DGS-1510-28XMP,結果如下圖所示。

- H302教室LevelOne交換器故障,交換器插電時,Power插座會有火花,怕發生危險,暫收回,存放於教務處資訊組,並至新北市政府教育局資訊設備報修系統報修。

- 教育局通知:新北市網路升速1G案,於7/15標出,由凱擘、台固、中嘉得標。為能趕在開學前完成速率已經使用滿載學校升速。會請廠商開始進行各校site survey。再請組長接到通知時,先幫忙讓三家廠商進行場勘。

- 向學務處借用brother標籤列印機,列印 【教育部生生用平板】專案 iPad 觸控筆標籤。

- 送出brother標籤列印機專用標籤帶請購單。

- 請李亞壎老師協助黏貼D充電車上30台iPad標籤紙。

- 歸還仁愛國小 2 台 iPad。

7月19日(二):

- 晶盛科技工程師至校處理已納管的【教育部生生用平板】專案iPad。

- 依本校新設定的iPad名稱,分車依編號置放iPad,並為每一台iPad貼上標籤。

- 標籤有缺,向學務處借用brother標籤列印機,重印,補貼。

- 為充電車上貼上標籤。

- 查明1台雖已註冊於本校Jamf Pro,但實際上已不歸本校財產的iPad。(此iPad因故障,廠商收回,換了另1台)

- 修復C102教室AP,請工友協助裝回原教室。

- 在李櫟永老師協助下,裝上17間教室的電源三面分接插座,接上教室內的5埠LevelOne交換器及LCD螢幕電源,並將LevelOne交換器連上網路,教學電腦網路線改接到交換器上。

- 依交換器新安裝的教室位置,設定交換器的hostname,並以 163.20.254.254 為 NTP Server,開啟 SNTP Configuration。

7月15日(五):

- 使用電腦標籤紙,列印平板電腦充電車標籤。

- 送出電腦教室教師桌上型麥克風和iPad充電車定時器請購單。

7月14日(四):

- 向學務處借用標籤列印機,列印本校每一台iPad的標籤。

- 學生機:格式為車號-編號,例如 A-01、B-01。

- 教師機:格式為 Teacher-編號,例如 Teacher-01、Teacher-02。

- 晶盛科技工程師至校處理已納管的【教育部生生用平板】專案iPad。

- 依本校新設定的iPad名稱,分車依編號置放iPad,並為每一台iPad貼上標籤。

- 未處理完,擇日再繼續。。

7月12-13日(二、三):

7月6日(三):

- 晶盛科技工程師繼續至校:【教育部生生用平板】專案iPad安裝教育局規定的11個APP。

- 下午約6點,終於完成所有iPad安裝。

- 驗收擇日再驗。

7月5日(二):

- 晶盛科技工程師繼續至校:【教育部生生用平板】專案iPad安裝22個教育部規定的APP。

- 上午,晶盛科技工程師來電通知,【教育部生生用平板】專案iPad要改裝為教育局規定的11個APP,原已安裝的教育部規定APP要移除。

7月4日(一):

- 晶盛科技派車至校資源回收【教育部生生用平板】專案產生的紙箱、廢料。

- 晶盛科技工程師繼續至校:【教育部生生用平板】專案iPad安裝22個教育部規定的APP。

- 今日帶了3台AP來,以1次30台iPad的速度安裝,仍未完成,明天再繼續。

- 送出本校110學年度第2學期智慧學習領航學校教師集中培訓講師、助教費請購單。

- 完成本校110學年度第2學期智慧學習領航學校收支結算表。

7月1日(五):

六月30日(四):

- 晶盛科技工程師提供新iPad的MAC Address表,依NTPC WiFi管理系統匯入格式整理後,匯入系統。

六月29日(三):

- 9:20-17:40 晶盛科技4位工程師至校安裝【教育部生生用平板】專案 iPad及充電車。

六月28日(二):

六月27日(一):

- 因本校假日暫停電源供應,檢修高壓電路系統,導致C202、D305教室AP故障,請工友協助拆下,修復後,再請工友裝回原教室。

- 下午,【教育部生生用平板】專案充電車送貨到校。

六月24日(五):

- 下午,2名教室觸屏案工程師將至校安裝LevelOne 5埠交換器至指定教室,缺電源分接頭,待到貨後再一併接上電源和網路線。

- 註:LevelOne 5埠交換器是從安裝觸屏的教室中拆下來的。

六月23日(四):

六月22日(三):

六月21日(二):

- C102教室AP,亮紅燈故障,請工友協助拆下來維修。

- 修復C102、C202、C302教室AP,待學校解決跳電問題,再裝回原教室。

- 送出本校110學年度第2學期新北市智慧學習領航學校111年6月份工作會議暨成長研習講師、助教費、出席費、雜支請購單。

六月17日(五):

六月16日(四):

- 請工友協助拆下C302教室故障AP,待修。

- 更新本校智慧學習網:

- 最新公告:移除。

- 專家指導與研習推廣:將新北市程式開發社群、資訊教育輔導團、新任資訊組長研習、資訊組長增能…移至其他網站中。

六月15日(三):

六月14日(二):

- 製作本校110學年度智慧學習領航學校成果報告投影片。

- 13:26不明原因,本校部份大樓停電。13:51復電,C302教室AP亮紅燈故障。

- 維護本校智慧學習網-專家指導與研習推廣:搬移資訊組長會議、資訊教育輔導團、網路管理、伺服器管理相關會議、研習資料連結至新北市資訊組長手冊

六月13日(一):

- 製作個人的新北市智慧學習種子教師PaGamO認證課程簡報、教案。

六月8日(三):

六月7日(二):

- 請工友協助拆下 C202教室故障的AP,拆下來後,接到另一台D-Link 3100 POE交換器測試,可正常啟動,再請工友裝回原教室。

六月6日(一):

- 下午,宏碁潘經理帶領教室觸屏案相關廠商:盛源觸控螢幕、友訊科技、文華黑板和數名工程師至校進行改善工程。

- 使觸控螢幕與黑板之間無縫隙。

- 連接投影機的視訊盒移至黑板下方,線路改從黑板後方走。

- C202教室AP故障亮紅燈,待修。

六月1日(三):

五年31日(二):

五月30日(一):

- C102教室AP故障,請工友協助拆下來,待維修。

- 廠商送來教育局配發的平板支架,隨即發佈訊息通知全校老師,有意願者可來登記借用,可借用至學期末。

五月26日(四):

五月25日(三):

- 升級 2台 Mac mini 、1台 MacBook Air 作業系統至 iOS 12.4

五月24日(二):

五月23日(一):

- D204教室AP無法連線,重啟教室中的POE交換器後,恢復正常。(註:AP接在教室中的POE交換器上)

- 三年2班教室AP故障,無法連線。

五月19日(四):

- 製作本校110學年度新北市智慧學習領航學校成果報告書。

五月18日(三):

五月17日(二):

- 送出本校110學年度第2學期新北市智慧學習領航學校111年3-5月份工作會議暨成長研習講師、助教費請購單。

- 混成教學-呂聰賢

五月16日(一):

- 本校第2次「新北市111年度公立中小學申請補助觸控式螢幕」申請表及相關表件,紙本發文給教育局。

- 五年2班教室C102 AP故障,協助導師打開教室電腦N4660G行動熱點,使用 5 GHz 頻帶。

- 下午2點,D204教室AP網路不通,網路線重新插拔,AP重新啟動後,恢復正常。

- 本學期新北市智慧學習領航學校實施計畫補助經費撥款至校。

五月13日(五):

- 下午7:00,學校停電,停電後復電,C102、C201、C202、C302、D301教室AP:Dlink DWL-6610故障,亮紅燈。

- 本校第2次「新北市111年度公立中小學申請補助觸控式螢幕」申請表及相關表件,完成校內核章程序,正式發文給教育局。

五月12日(四):

- 四年3班(第6、7節)借用E車iPad,進行行動學習教學。

五月11日(三):

五月6日(五):

五月5日(四):

五月4日(三):

五月3日(二):

五月2日(一):

- 校務行政系統線上填報:新北市111學年度國民中學及國民小學「科技教育教學與學習及探索活動」,上傳本校計畫書。

- 持續發放新增購的AVer U50實物投影機。

4月29日(五):

- 本校新北市111學年度「科技教育教學與學習及探索活動」計畫書暨經費概算表,送核章。

- 六年7班(第4節)、六年5班(第7節)借用E車iPad,進行行動學習教學。

4月28日(四):

4月27日(三):

- 收到採購的 iPad 充電線和手機耳麥。

- 再次下載 MAC mini上 macOS Server 5.12.2,已可正常下載並安裝。

4月26日(二):

- MAC mini上 macOS Server 無法正常更新,將其移除,再重新安裝,但程式無法下載,於是將MAC mini 重開機,仍舊無法下載。

4月25日(一):

- 校務行政系統線上填報:111年觸控式螢幕統購案採購方式調查。

- 因應疫情,增購 iPad 充電線和手機耳麥。

- 六年11班(第5、6節)借用E車iPad,進行行動學習教學。

4月22日(五):

- 六年7班(第4節)、六年8班(第5、6節)、六年5班(第7節)借用E車iPad,進行行動學習教學。

4月21日(四):

- iPad Teacher01 發還。

- 教育部帳號 @go.edu.tw 發起Google Meet會議人數上限可達 500人。

- Google 擴充功能:

- 四年3班(第3、4、7節)、五年1班(第6節)借用E車iPad,進行行動學習教學。

4月20日(三):

4月15日(五):

4月14日(四):

- 撰寫本校_新北市111年度智慧學習領航學校申請計畫。

4月13日(三):

4月12日(二):

- 一一通知疑似脱管的iPad使用者,請其將iPad送回資訊組,以進一步檢查。

- Teacher01, Teacher03請使用者先將資料備份好,明日再送回資訊組進一步處理。

- Teacher04, Teacher07, E17, E23, E30, 清除所有內容和設定,重新納管,APP重新推播,並將iPadOS升級至15.4.1。

- 通知輔導處,將F02、F07送回資訊組進一步處理。

4月11日(一):

- Apple MDM通知:必須在2022年5月11日前將新的「註冊描述檔」推播到所有已註冊的裝置上。「描述檔管理程式」會在裝置連接此伺服器時,將這個新的「註冊描述檔」推播到每一部裝置上。未能連接的裝置將無法再與此伺服器通訊,且必須重新註冊以回復管理功能。

- 通知未能連接伺服器的iPad使用者,儘速連網,若有問題,將iPad送回資訊組,以進一步處理。

4月9日(六):

- 更新部份 iPad作業系統。

- E13、E22 iPad 與MDM脫管,清除所有內容和設定,重新納管,APP重新推播。

4月8日(五):

- 原訂於瑞芳國中舉行:110學年度第2學期智慧學習領航學校PBL組西區月例會,因疫情,暫延至5月6日(五)。

- 調整校內所有的D-Link DAP-2590, 實測網速將近 120 Mbps

- Wireless Band:5G

- Channel Width:Auto 20/40 MHz

- Wireless Mode:802.11n Only

- 先設好1台教室內5埠Level One交換器上的VLAN,每1埠都帶VLAN ID 30-36,存檔後,請華電駐點工程師協助將本校所有教室內5埠Level One交換器全依此設定。(註:其中17台交換器因教室安裝觸屏黑板後,被拆下來,將待安裝至其他教室後,再行設定。)

4月7日(四):

- 安裝設定圖書館3樓AP:D-Link DAP-2590,並納入本校智慧網管系統管理。

- 計畫將本校所有教室內5埠Level One交換器VLAN須進一步修改為每1埠都帶VLAN ID 30-36,以支援行動AP。

3月30日(三):

3月26日(六):

3月25日(五):

- 教室盛源觸控螢幕內建班級分組抽籤功能,試做601、602、603班級人員EXCEL匯入檔,分別安裝至601、602、603,匯入成功。

- D204教室AP無法正常連線,教室POE交換器改接另一個獨立電源,恢復正常連線。

3月24日(四):

3月23日(三):

3月22日(二):

- 下載新北市「來尬冊」數位教學平台→智慧學習教案(篩選:資訊教育)所有現有教案,依學習吧、均一教育平台、因材網、創新教案分類存檔。

3月21日(一):

- 下午,請工友王維堅先生協助將 5 台已修復的 Dlink 6610 AP,裝回教室天花板,恢復正常工作。

- D204教室Dlink DAP-2682 AP 無法連上網路,將交換器上Uplink線改接到第1埠,其他網路線重插拔,恢復正常上網。

- 教室大屏驗收問題,向宏碁潘經理反應。

3月17日(四):

- 親送本校5台故障的Dlink 6610 AP至大觀國中教研中心,請大同駐點工程師維修,當日修復後,隨即拿回學校。

- 升級 2台 Mac mini 、1台MacBook Air 作業系統至 iOS 12.3

- 升級 Apple MDM Server 版本至 5.12.1

- 測試2台7代 iPad、2台9代iPad升級作業系統至iPadOS 15.4

3月16日(三):

3月14日(一):

- Apple MDM Server 設定:

- F車F03、F10推播新APP。

- F車F01-F15,另設「輔導處」裝置群組。

- D車D11、D18重新納管、APP重新推播。

- C車C04網路連線失敗重設。

- E車iPad剩E12、E24未連線。

- A、B、C、D、E、F車所有iPad,安裝更新項目:iPadOS 15.3.1。

3月12日(六):

3月11日(五):

3月10日(四):

- A充電車A04、A23、A26,共3台iPad,系統重置,重新納管。

- MDM Server 中 A04、A23、A26 原設定無法正常重置、納管,得一一個別設定。

- 本校「新北市111年度公立中小學申請補助觸控式螢幕」申請表及相關表件,送校內核章程序。

3月9日(三):

3月7日(一):

- 請工友王維堅先生協助,將5顆故障AP拆下來。

- 線上報名:智慧種子教師進階研習-均一教育平台、因材網、PaGamO第一、二、三場。

3月4日(五):

3月3日(四):

- 教室AP:Dlink DWL-6610 故障5台,亮紅燈。

- 教室AP:Dlink DAP-2682 故障1台。

- 宏碁工程師打電話關切本校電腦教室廣播系統與觸屏黑板安裝使用情形。

3月2日(三):

3月1日(二):

- 上午,至五年3班~五年7班教室,一對一指導各班導師新黑板與觸屏的簡易操作方法。

2月28日(一):

- 下午,另2名宏碁工程師至校設定每一部連接觸控螢幕的電腦:

- 電腦和觸控螢幕的顯示畫面須同步。

- 聲音從觸控螢幕出來。

- 註冊18台觸控螢幕MAC至NTPC WiFi管理系統

2月27日(日):

- 2名文華黑板工程師到校持續進行黑板安裝與舊黑板清運作業,完工離校。

2月26日(六):

- 本校進行教室安裝觸屏工程:

- 先進行示範教室(六年3班)安裝作業。

- 上午,2名文華工程師至校開始進行拆裝黑板工程。

- 已完成黑板拆除作業,但安裝作業尚未完工,明天繼續。

- 上午,3名盛源工程師運送觸控螢幕到校,隨即搬至各教室進行安裝作業。

2月23日(三):

2月18日(五):

- 升級 2 台 Mac mini 作業系統至 iOS 12.2.1。

2月15日(二):

- D204教室AP未連線,請其班導協助將網路線重新插好,已恢復連線。

2月9日(三):

- 新北親師生平台『積點趣教室』研習:上午9-12時、下午1時30分至4時30分,共2場。

2月8日(二):

- 線上升級 A車、B車60台 iPad 作業系統至 iPadOS 15.3。

2月7日(一):

- 升級 2 台 Mac mini 及 1 台 MacBook 作業系統至 iOS 12.2

- 升級 MDM Server APP 版本至 5.12.1

- 線上升級 C車、D車及教師用iPad,共77台 iPad 作業系統至 iPadOS 15.3

|

|