【上一次三重區資訊組長會議】【新北市資訊組長手冊】

日期:112年12月19日(二)

時間:9:00-12:00

地點:仁愛國小電腦教室

公文與附件:

工作報告:

- 九大分區聯席會議12月會議記錄(彙整)-發文版

- 教育局:112年精進計畫即將結案,轉達以下計畫相關提醒事項給組長們參考:

- 明年教育部有入校輔導計畫,未達成KPI及使用率低的學校會被教育部優先納入輔導計畫。

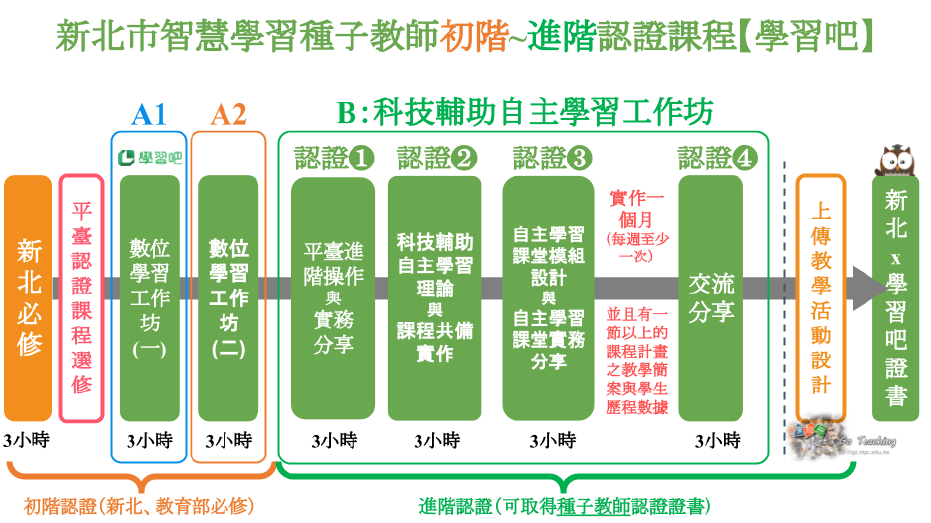

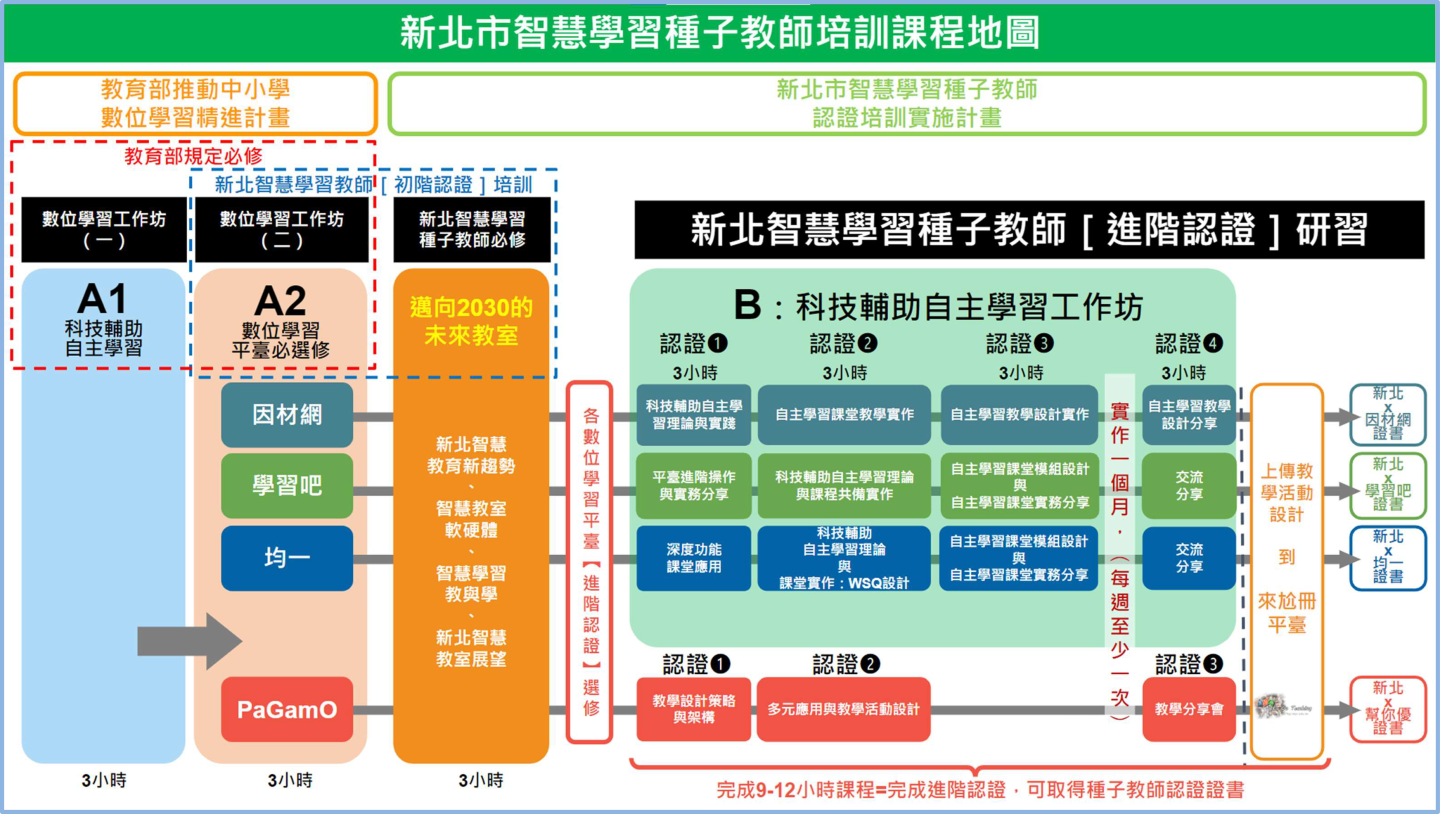

- A1、A2年底前務必要達成100%,A1可以到數位學習影音網上看影片。

- 公開觀議課4年需要4場,今年底至少完成2場,再請各校留意辦理狀況。

- 教育部的管考系統預計明年2月上線,之後教育部會請各校上去管考系統填各KPI指標。

- 請協助清查本計畫所配發每臺載具是否都有開機使用過,財產都有登錄清楚。

- 明年高峰會4-5月各校報告主題:課程設計與教學運用,細節會再發文通知。

- 明年不會再編列既有載具MDM經費。

- 減課案經費請於年底前使用完畢並繳交收支結算表(近期會開填報收件),若有餘款會影響整案執行率,會據以評估明年補助學校的減課經費。(若全額繳回請來文說明,113年將不予補助代課代理費用)

成長研習:

碧華國小校園網路設備更新資訊工作日誌摘錄:

10月4日(三):

- 新北市111年度校園網路設備更新案,施工工班繼續入校進行網路佈線。

- 拆下全校所有的教室的舊Dlink AP,未完待續。

- 更新活動中心網路機櫃3支Panel,全校所有網路機櫃 Panel 全數更換完成,教室網點、AP網點和 Uplink 使用不同顏色的 Keystone,以示區別。

- 安裝完成64顆新AP。

- 請 Dlink 工程師將本校已安裝連線的AP,儘速納管,設好VLAN。

10月5日(四):

- 請 Dlink 工程師將本校已安裝連線AP的網路埠VLAN,進行優化。

10月12日(四):

- 發現本校 Vlan 1 會自動發IP,DHCP Server 是10.129.17.254,是本校 L3 Switch – EX3400,請Dlink工程師協助將其DHCP 服務關掉。

- 檢視本校 DLINK無線網管系統,將新安裝的AP地點一一修正。

- 匯出CSV檔,檔案格式調成 Siraya 的設備匯入檔,匯入本校 Siraya 智慧網管系統。

11月20日(一):

- 意外發現本校新L3 Switch,不支援將無線認證帶到後端ACOM伺服器,亦即原經由DLINK DWL-6610AP,使用DWC-2000 Controler的AP,無法使用WiFi MAC 位址認證,僅能改用金鑰認證,緊急向Dlink 工程師反應此問題,並找解決方案。

- 請Dlink工程師協助將本校原智慧教室3台Dlink DAP-2682 AP與本校自購的5台Dlink DAP-2682 AP,統一設定在同一個網路配置,並依教育局新配發的Dlink DAP-X2850 AP的網路配置,僅設VLAN 31-34。

11月21日(二):

- 使用Firefox,使用單一登入 (Single Sign-On)登入本校Dlink網路管理系統,進行Dlink AP管理。

- 無法使用Chrome,使用單一登入 (Single Sign-On)登入。

- 1台Dlink DAP-2682 脫管。

- 交叉比對 Dlink DAP-2682 和 Dlink DAP-X2850 的網路配置,發現仍有差異,自行調整至最佳狀況。

- 參照Cisco Wireless Controler 加設 NTPC-Mobile 和 class 這2個SSID的配置設定:啟用Accounting模式,設定主要和備用Accounting伺服器。

- 第1個5G頻道,啟用

11月22日(三):

- 請Dlink 工程師協助解決問題:

- 強制清除快取並重新載入,已可使用Chrome,單一登入 (Single Sign-On)登入本校Dlink網路管理系統

- 將已脫管的Dlink DAP-2682,重新納管。

- 頻道寬度設為「自動20/40 MHz」:避免少數行動裝置占用頻寬,而且獨立通道也較多。

- 將 Dlink DAP-X2850 無線優化:自動調整頻道和自動調整功率關閉。

- 將 DWC-2000控管的Dlink DWL-6610 原SSID class 關閉

11月24日(五):

- 向教育局反應,新北市111年度校園網路設備更新案,L3交換器 Juniper EX3400、DLink L2 交換器和新AP設定上的問題,提供本校實戰經驗,供教育局承辦單位參考。